ActiveDirectoryとMicrosoft Entra IDの違いって何?

本コラムではActiveDirectoryとMicrosoft Entra ID(旧称AzureAD)の違いを説明していきます。日ごろから多くの企業で使われているActiveDirectoryですが、Microsoft Entra IDについても名前は知っているという方もいらっしゃると思います。ただ、Microsoft Entra IDが何であるのか、ActiveDiretoryとの違いが何かわからず、使いたくてもうまく使えない、または使うのをためらっているという方もいらっしゃるかもしれません。このコラムではそうした疑問を解消し、Microsoft Entra IDを活用できるきっかけにしていただければ幸いです。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

目次

そもそもActiveDirectoryとは?

現在多くの企業で使用されているActiveDirectoryですが、主な機能としてはユーザやデバイスの管理や認証・認可機能になります。そのユーザがどの部署でどういった権限を持っているのかを管理したり、ファイルサーバへのアクセス権限を判断したりといった機能を持っています。

また、ActiveDirectoryは基本的にはオンプレミスでの使用を前提としているため、社内に接続されたサーバやシステムについてはアクセス権限の管理やシングルサインオンなどの機能が使えますが、社外のサーバやシステムについては対応していません。

Microsoft Entra IDでできる機能

社内向けのActiveDirectoryに対して、Microsoft Entra IDはどのような機能を持っているのでしょうか。Microsoft Entra IDは社外のクラウドサービスを利用するユーザやデバイスなどの管理機能や、シングルサインオン・多要素認証といった認証機能、条件つきアクセスによりクラウドサービスへのアクセス制御を行うといった認可機能、サービスへの認証や管理作業のログを取得する機能などがあります。ActiveDirectoryに比べると、Microsoft Entra IDは社外のクラウドサービスを利用する際に活用すると便利な機能を持っていると言えます。

ActiveDirectoryとMicrosoft Entra IDの違いは?

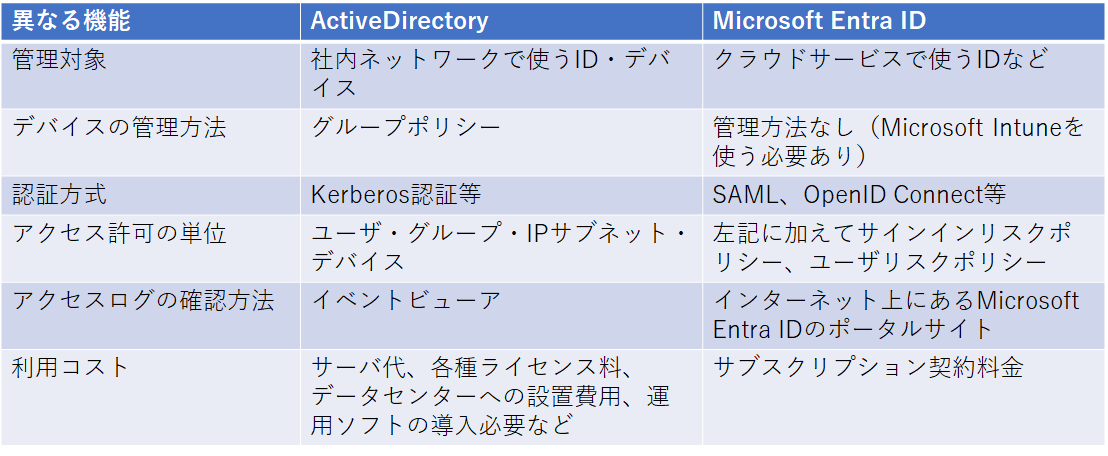

上記で簡単に説明したActiveDirectoryとMicrosoft Entra IDですが、主な違いはどういった点になるのでしょうか。ここからは両者の異なる点に焦点を当てて説明いたします。

管理する対象が異なる

まず大きく異なる点としては「管理対象が異なる」という点です。

【ActiveDirectory】

ActiveDirectoryは基本的に社内で使用することを前提としているため、社内ネットワークで利用するIDやデバイスなどを管理します。

【Microsoft Entra ID】

Microsoft Entra IDはクラウドサービスなどインターネットを介して使用するIDを管理します。

デバイスの管理方法が異なる

次にあげられる相違点としては「デバイス管理方法の差異」です。

【ActiveDirectory】

オンプレミスのActiveDirectoryではグループポリシー(GPO)を使ってアプリケーションの機能制限やパスワードポリシーなど事前に設定したポリシーをデバイスに適用させることで端末を管理します。

【Microsoft Entra ID】

Microsoft Entra IDにはグループポリシーのような管理方法はありません。その代わりにMicrosoft Intuneというアプリケーションを使ってデバイスのポリシー適用を行います。Microsoft Intuneにはモバイルデバイス管理(MDM)の機能も有しているので、モバイルデバイスのアプリ管理や紛失時のデータ消去といった機能もあります。

Microsoft Intuneの認証基盤はMicrosoft Entra IDであり、Microsoft Entra IDのエディションによってはMicrosoft Intune側にデバイスを自動登録できるので、管理も容易にすることが可能です。

認証方式が異なる

ActiveDirectoryとMicrosoft Entra IDでは認証方式も異なります。

【ActiveDirectory】

ActiveDirectoryではKerberos認証とよばれる方式で認証を行います。

【Microsoft Entra ID】

Microsoft Entra IDではSAML(Security Assertion Markup Language)やOpen ID Connectといった方式で認証を行います。

アクセス許可の単位が異なる

【ActiveDirectory】

ActiveDirectoryではユーザ・グループ単位でアクセス可否を判断します。 それ以外にもIPアドレスやホスト名でのアクセス制御も可能です。

【Microsoft Entra ID】

Microsoft Entra IDはユーザ・グループ単位でのアクセス可否、IPサブネット単位やデバイス単位でのアクセス制御はActiveDirectoryと同様に可能です。それ以外にも独自のポリシーを定めることができ、たとえばふだんアクセスしてこないIPや国を検知してブロックしたり、パスワードスプレー攻撃と思われるアクセスをブロックするなどといった機能も備えています(サインインリスクポリシー)。

また、闇サイトに漏洩されてしまった資格情報でサインインしてきた場合にも一時的にブロックする機能もあります(ユーザリスクポリシー)。

アクセスログの確認方法や監視機能が異なる

【ActiveDirectory】

ActiveDirectoryではイベントビューアを使用してログの確認などを行います。

【Microsoft Entra ID】

Microsoft Entra IDではインターネット上にあるMicrosoft Entra IDのポータルサイトからサインインログや監視ログの確認を行えます。 また、Microsoft Entra IDではIdentity ProtectionやCloud App Discoveryといった有償プランに含まれているサービスを使うことで、許可されていないクラウドサービスの検出や攻撃者からと思われる不正アクセスの検知・アクセスブロックなどの監視機能を実現することができます。

サービスを利用するためのコストが異なる

【ActiveDirectory】

ActiveDirectoryは基本的にオンプレミス環境で運用することが主だと思われますので、そのためにはサーバの調達やライセンスの購入、設置するデータセンターの費用やアンチウイルス対策の運用ソフトの導入などが必要になります。

また、先ほどActiveDirectoryは社外システムへのシングルサインオンについて対応していないと述べましたが、ActiveDirectoryでもActiveDirectoryフェデレーションサービス(以下ADFSと称します)というサービスを利用することで実現できます。しかし、このサービスを使うためにもADFS用のサーバを構築しなければなりません。

【Microsoft Entra ID】

Microsoft Entra IDはクラウドサービスのため、新規にサーバ等を調達する必要はありません(Microsoft Entra Connectを使ってActiveDirectoryとMicrosoft Entra IDを同期させる場合などは除きます)。コストとしても、有償プランを使用した場合にサブスクリプションのコストが従量課金制でかかりますが、オンプレサーバの場合は発生するハード障害やパッチ適用等の運用にかかるコストはかかりません。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

まとめ

以上、ActiveDirectoryとMicrosoft Entra IDの機能とその違いについて述べてきましたが、両者がどう違うのか理解できましたでしょうか。Microsoft Entra IDについて、クラウド版ActiveDirectoryであると思われていた方もいらっしゃるかもしれませんが、今回のコラムでその違いについて少しでも理解できましたら幸いです。

また、コラムの途中でも名前が出てきましたが、Microsoft Entra Connectというツールを使ってActiveDirectoryのデータをMicrosoft Entra IDへ同期することもできます。さらにはActiveDirectoryを残したまま、Microsoft Entra IDを活用するような並行利用も可能です。次回のコラムではActiveDirectoryを残したままMicrosoft Entra IDを活用する方法について説明していきたいと思っています。