IPA10大脅威2022 ランサムウェアや標的型攻撃の被害と対策を解説(1~3位)

サイバー攻撃の多様化・巧妙化や、テレワークにより 外部からの社内ネットワーク接続が増え、攻撃を受けるリスクは増えております。

そこで、IPA(情報処理推進機構)の発表している情報セキュリティ10大脅威を見れば、具体的にどういった脅威が多く発生しているのかが分かります。

端的な対策は資料に記載されておりますが、具体的にどういった製品を導入して、どういった対策をすればいいのか?という疑問を解消するために、2022年の10大脅威を解説していきます。

目次

どういった被害が多いのか?

IPA 2022年10大脅威

| 順位 | 内容 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

1~4位はサプライチェーンの弱点を悪用した攻撃とテレワーク等のニューノーマルな働き方を狙った攻撃の順位が入れ替わっているのみで、前年と同じ脅威が名を列ねています。テレワークに関する脅威は昨年からランクインしている脅威ながら、今回も上位に入っており、昨今の労働環境において弱点となりかねない部分であることは明白です。

また、今回の10大脅威の着目点としては、6位の脆弱性対策情報の公開に伴う悪用増加が前年10位から上昇しているのと、修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)が新たにランクインしました。どちらも脆弱性に関する脅威であり、対策前の脆弱性をいち早く狙った攻撃です。このことから、脆弱性を放置せず、即座に対応することが一層求められていることが分かります。

脅威の手口と被害、対策

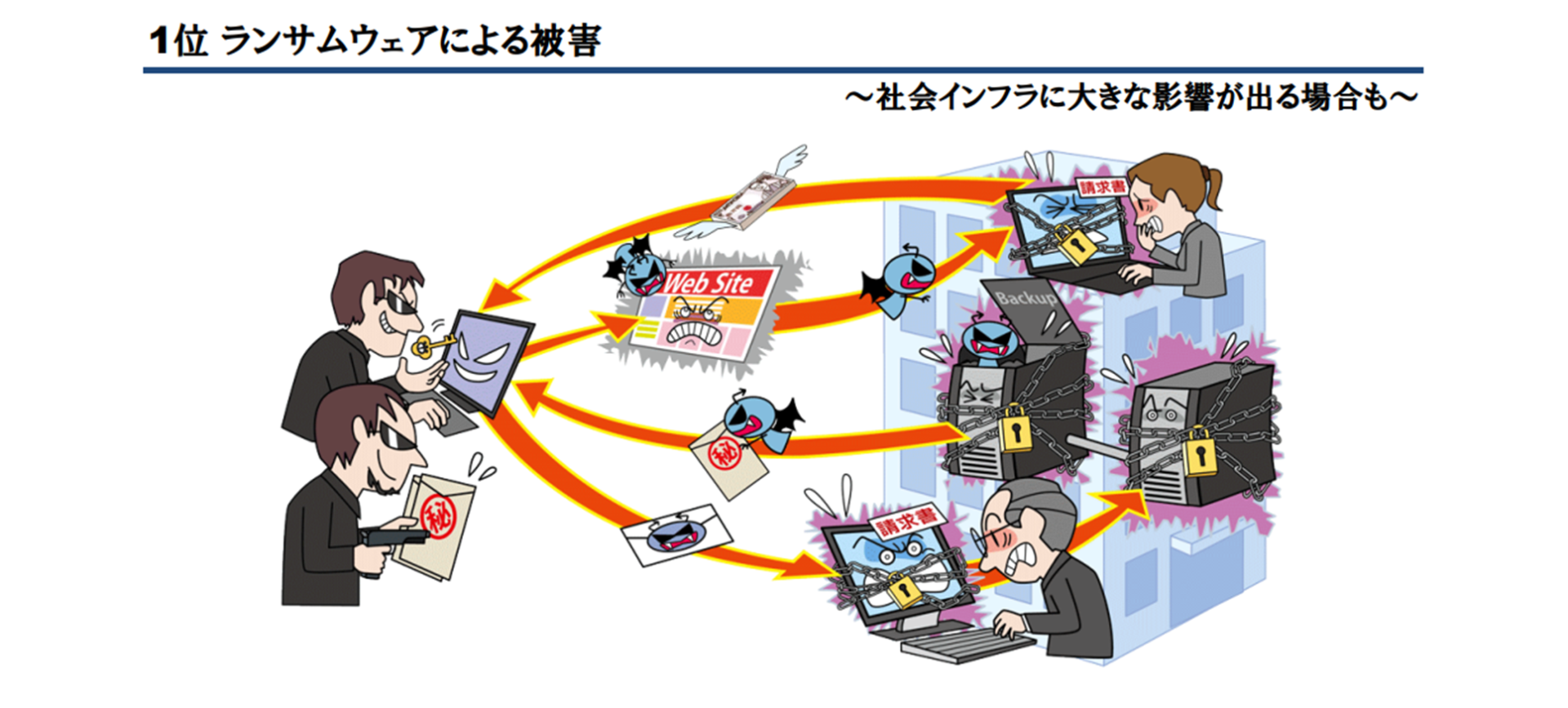

1位 ランサムウェアによる被害

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

ランサムウェアとはマルウェアの1種であり、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせて作られた造語です。PC、ネットワークがランサムウェアに感染すると、システムやPCへのアクセスがロックされるか、保存されているファイルを暗号化され使用できなくなります。その復旧と引き換えに金銭を要求(脅迫)されるケースがあります。

感染経路・手口

- メールからの感染

添付ファイルや、改ざんしたWEBサイトに誘導し、感染させる - 脆弱性をついた攻撃

OSやアプリケーションの脆弱性をついて感染させる - 不正アクセスによる攻撃

VPNから社内環境に不正アクセスし、感染させる

対策

- EDR製品の導入

EDRとはEndpoint Detection and Responseの略称であり、侵入されることを前提に考えられたセキュリティソフトです。従来のセキュリティソフトは侵入を未然に防ぐというものですが、EDRはマルウェア等に侵入されてしまった後に、その不審な動作を検知し、ブロックをします。昨今注目されているゼロトラストに関連するソリューションであり、巧妙化するサイバー攻撃に対して有効に働きます。ゼロトラストについてはこちらのコラムを参考にしてください。 - 脆弱性対策運用

社内で利用している機器やアプリケーションは迅速に脆弱性対応をする必要があります。脆弱性情報が公開されてすぐに、その脆弱性を悪用して攻撃を受けるというケースもあります。JVN(Japan Vulnerability Notes)等の脆弱性対策情報のポータルサイトを定期的に確認し、対策をすることを推奨します。

クラウド製品においては、CSPM(Cloud Security Posture Management)といった製品があり、セキュリティの脆弱な部分を検出することができます。 - 不審なメールの添付ファイルやURLを開かない

不用意に不審なメールを開かない等、日ごろから情報セキュリティ教育が必要です。

また、実際の企業からのメールに見えるものでも、送信元が詐称されている場合もあります。添付ファイル付きのメールやリンク付きのメールについては、送信元企業への確認を行う等、真偽を確かめる必要があります。 - WEB・メールフィルタリングツールの導入

メールフィルタリングツールは、添付ファイルの検証や、送信元の詐称判定等を行い、攻撃メールをブロックする製品です。WEBフィルタリングツールは登録済みの悪性サイトや、作成から間もない信頼性が低いドメインなどへのアクセスの遮断、通信に含まれる脆弱性の利用を試みる通信の検出と遮断等ができるツールです。(Secure Web Gateway製品)

セキュリティ教育により不審なメールやURLを開かない等の意識を持つことも重要ですが、こういった製品を導入することにより、よりセキュリティを高めることができます。 - ローカルファイルのバックアップ

クラウドにローカルファイルのバックアップを取っておくことにより、攻撃者からの要求に応じることなく業務復旧が可能になる場合があります。

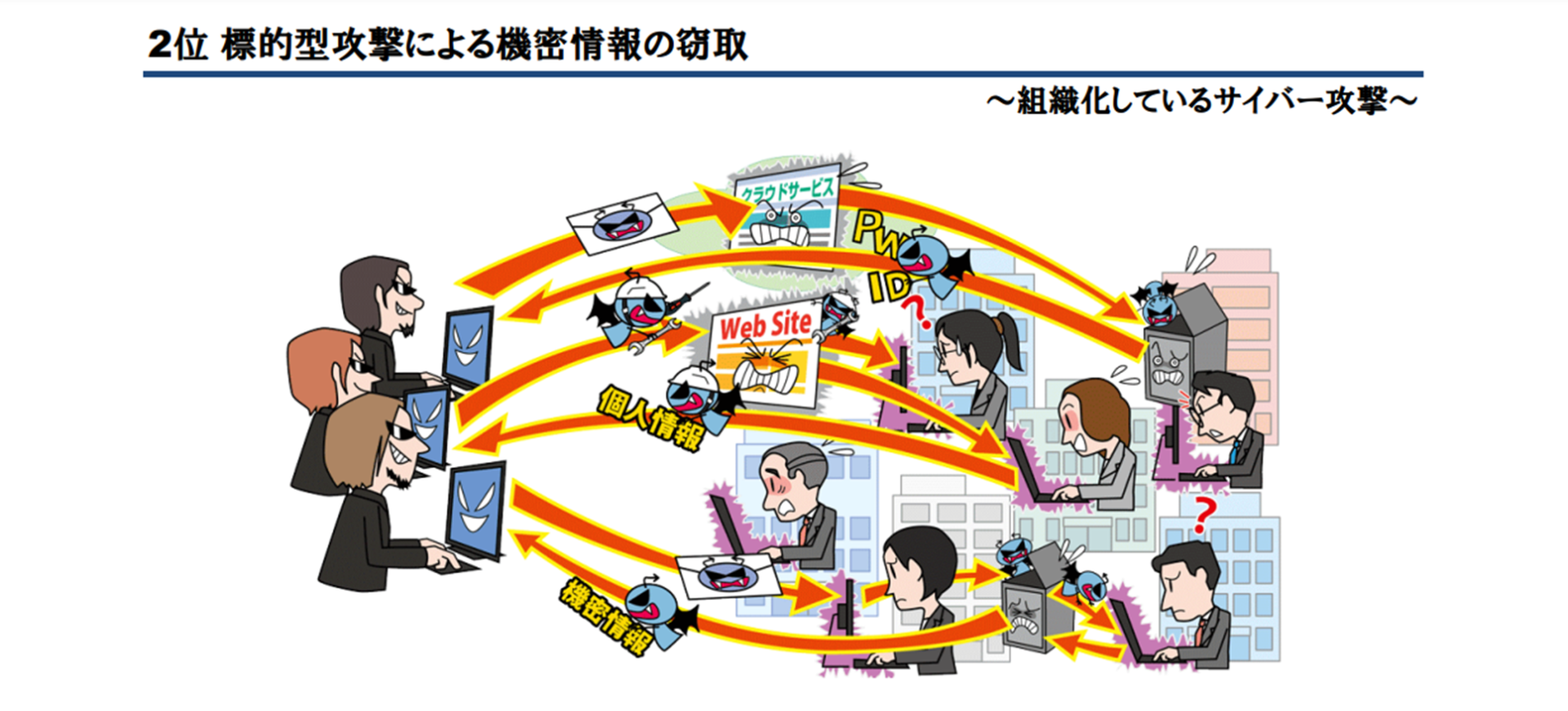

2位 標的型攻撃による機密情報の窃取

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

標的型攻撃とは特定の組織を調査し、狙い撃ちをして不正アクセス等の攻撃をしかけ、情報を搾取する攻撃です。

搾取した情報を用いて社内システムに侵入し、PCやサーバーをマルウェアに感染させ機密情報の搾取やシステムの破壊を行います。

感染経路・手口

主に1位のランサムウェアによる被害と経路や手口は同じです。

ただ、標的型攻撃は特定の組織に対して狙い撃ちをするものであり、用意されるマルウェアや、改竄されたWEBサイトは狙われた企業専用に作られており、精巧なものです。

メールによる攻撃も調査の上、実在の企業や人物を騙り、複数回メールのやり取りをすることで警戒心を薄れさせる手法をとる場合もあります。

対策

主に1位のランサムウェアによる被害と同じような対策になります。

異なる点としては、標的型攻撃で用いられるマルウェアは巧妙に作られた1点物であり、攻撃対象のPCのOS標準機能を悪用して侵害を行う傾向があります。

対策としては、Intune等のMDM製品を導入することにより、OSの必要ない機能を制限することで、攻撃面の減少を図ることが可能です。

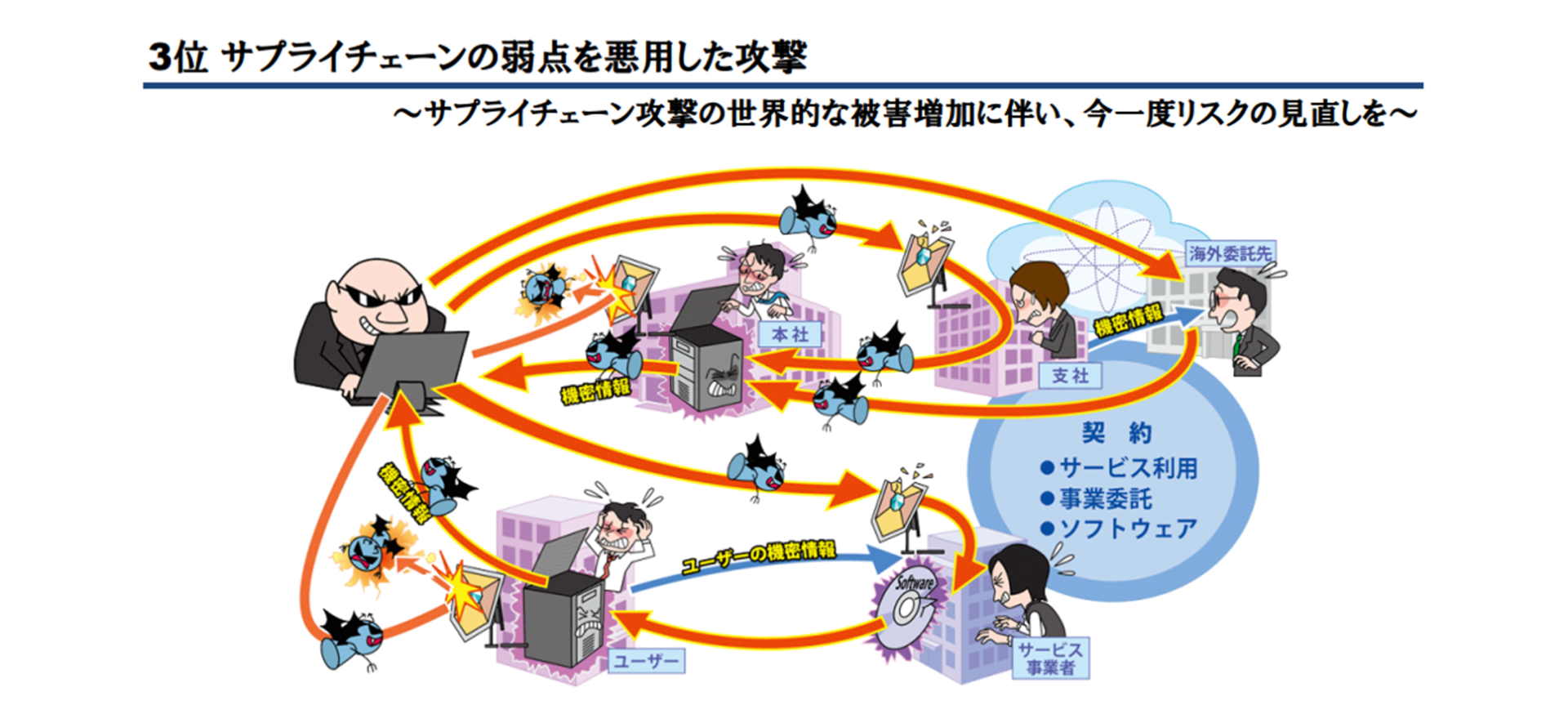

3位 サプライチェーンの弱点を悪用した攻撃

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

標的となる組織の取引先や委託先を攻撃し、標的組織の情報を搾取する攻撃です。他にもソフトウェア開発会社に攻撃を仕掛け、ソフトウェアのアップデートにウィルスを仕込んだりする方法もあります。

例えば、国外にある拠点のサーバーがマルウェア等のウィルスに感染し、そこを経由して国内のサーバーへ侵入され情報を搾取される場合があります。

感染経路・手口

- 標的となる組織の取引先や委託先を攻撃

- ソフトウェア開発会社の製品にウィルスを仕込む

対策

- 委託先に業務プラットフォームを提供する

クラウドストレージを用意し、自社に関わる情報を保管・管理する環境として利用してもらうことにより、情報へのアクセス状況やダウンロード履歴の確認が可能になります。

認証にはMicrosoft Entra ID等のIdPに委託先のユーザーアカウントを作成し、多要素認証を伴うSSO(シングルサインオン)を可能にし、クラウドサービスのセキュリティ水準をより高めることができます。

Microsoft Entra ID、多要素認証、SSOについてはこちらを参照

10大脅威対策としてMicrosoft Entra ID(旧AzureAD)で実現するスタイルズのID管理サービスはこちら→

- EDR製品の導入

「1位 ランサムウェアによる被害の対策」を参照

【IT対策以外】

- 業務委託や情報管理における規則の徹底

- 信頼できる委託先、取引先組織の選定

- 公的機関が公開している資料の活用

「サプライチェーンのセキュリティ脅威に備える」

https://www.ipa.go.jp/files/000073868.pdf

まとめ

今回のコラムでは2022年10大脅威の1~3位を解説してきました。

どういった脅威が多いのか?に書いたように、2021年の10大脅威からマルウェアとランサムウェアによる脅威は依然多いものであり、対策の重要性が高いものです。

今回解説した中では、EDRがいずれも有効な対策として挙げられておりますが、3位のサプライチェーンの弱点を悪用した攻撃の対策にある、Microsoft Entra ID等のIDaaSサービスも有効な手段です。

IDaaSはID管理や多要素認証を伴うSSO(シングルサインオン)により、認証の強化を図ることができ、不正アクセスの防止につながる他、利便性の向上も図れます。

IDaaSによる管理、認証は昨今注目されるゼロトラストの基盤にもなる重要な製品です。

10大脅威対策としてMicrosoft Entra IDで実現するスタイルズのID管理サービスはこちら→

ゼロトラストとは?

ゼロトラストはトラスト(信頼)=ゼロ(無い)という名の通り「全てを信頼しない」という考え方から、セキュリティ対策を行います。内部・外部からのアクセスを問わず、すべてを疑い、検証します。テレワークの増加から社内外問わずサービス・データへの接続が行われる現在のセキュリティ対策に非常に有効的な手段と言えるでしょう。

ゼロトラストについては「ゼロトラストによるセキュリティ対策とはどんなことか?」のコラムを参考にしてください。