クラウド(SaaS)やテレワークのセキュリティの脅威とその対策

ゼロトラスト導入前に、これからどのように取り組んでいくのか、守りたいものの定義やセキュリティリスクを踏まえ、クラウドサービスやテレワークの普及による脅威への対策を考えていきます。

どのように取り組んでいくかを考える

従来の境界型セキュリティからゼロトラストを始めるにあたり、情報セキュリティについて一から考えてみました。

情報セキュリティを強化する理由は、会社が守りたいもの(個人情報や顧客情報、製品・サービス等の技術情報や業務情報、アプリ・サービスなど)を盗まれたり、改ざんされたり、業務停止に陥らないようにするために必要と考えます。

セキュリティ事故が発生することにより、以下のようなリスクが発生します。

- 金銭の損失(情報漏洩等による損害賠償など)

- 顧客の喪失(社会的信用低下による取引等の喪失など)

- 業務の停滞(サービス停止やセキュリティ事故の調査・拡大防止など)

- 従業員への影響(従業員のモラル低下や転職、求人等への影響など)

※IPA:本編:中小企業の情報セキュリティ対策ガイドライン第3版を参考に記載。

セキュリティ事故を発生させないためには、『守りたいもの』とそれに『アクセスできる人』を定義し、それを中心に会社全体のセキュリティを高めていく必要があると考えます。

機密データを守るために必要な対策を考える

一例として、ここからは個人情報や顧客情報、製品・サービス等の技術情報や業務情報などの『機密データ』を守りたいもの、アクセスできる人を『社員』と定義して考えていきたいと思います。

機密データを守るためには、以下のような対策が必要と考えます。

- 機密データのセキュリティを強化する。(データの暗号化、不正アクセス、マルウェア対策)

- 機密データにアクセスできる人を社員に制限し、閲覧、変更等の操作を社員の役割ごとに制限する。(アクセス制御、認証、権限設定)

- 機密データへアクセスするパソコン等のセキュリティを強化する。(不正アクセス、マルウェア対策)

- 機密データが不正利用されていないかチェックする。(ログ監査、ネットワーク認証)

さらに、ゼロトラストによるセキュリティ対策とはどんなことか?(リンク)で解説した通り、クラウドサービスやテレワークの普及により、保護すべき対象が境界型セキュリティの外側にも位置するようになり、社外も含めたセキュリティ対策が必要になりました。

テレワーク環境を守るIDaaSやシングルサインオンを実現するスタイルズのID管理サービスはこちら→

クラウド、テレワークによる社外のセキュリティ対策を考える

一例として、機密データが『クラウドサービス(SaaS)』に置かれ、アクセス元のパソコンが『テレワークパソコン』に置き換わったとして、社外のセキュリティ対策を先述の1~4の対策をベースに考えていきたいと思います。

1.クラウドサービス(SaaS)のセキュリティを強化する。

クラウドサービスは、サービス提供者が管理、運営しているため、利用者自身によるセキュリティ強化はできない。そのため、情報漏洩対策等がされているクラウドサービスを選定する必要があります。

2.クラウドサービス(SaaS)にアクセスできる人を社員に制限し、閲覧、変更等の操作を社員の役割毎に制限する。

クラウドサービスは、複数の会社や個人にサービスを提供するため、従来のファイアウォールなどによる通信制限はできません。

そのため、クラウドサービスを利用する際の認証機能でアクセスできる人を制限します。ただ、パスワード認証のみだとパスワードの漏洩などにより、なりすましによる不正アクセスの恐れがあります。そのため、認証時にアクセス元の人が本人かどうか確認する必要があります。

具体的には、本人しか所持していない情報(モバイルデバイス、生体認証等)で確認し、なりすましをチェックします。他にもアクセスできる場所やパソコンを限定したアクセス制御や役割ごとに権限を付与して閲覧・変更等の操作を制限します。(ユーザー認証・認可)

3.クラウドサービス(SaaS)にアクセスするテレワークパソコン等のセキュリティを強化する。

従来は、社内のパソコンやネットワーク機器に対して、専任の担当者が脆弱性対応(パッチ適用)や不正アクセスを監視していましたが、テレワークにより各社員の自宅等にあるパソコンやネットワーク機器が対象となります。

ただ、各社員のネットワーク機器を監視するのは困難なため、テレワークパソコンもしくはリモートデスクトップ先パソコンで脆弱性対応や不正アクセスの監視、デバイスの設定等を制限する必要があります。

具体的には、社内パソコンと同様にテレワークパソコンにもアンチウィルスソフトやセキュリティパッチの適用や適用状況の可視化。パソコンの設定や外部デバイスの利用、ソフトウェアの導入などを制限することが必要と考えます。また、未知のマルウェアに感染しても検知、防御できる製品を導入することを推奨します。(エンドポイントセキュリティ)

4.クラウドサービス(SaaS)が不正利用されていないか、不審なネットワーク接続がないか検証する。(ログ監査、サービス利用制限)

テレワーク環境によっては、社員が本来の権限でクラウドサービスからテレワークパソコンに機密データを保存することや、クラウドサービスやWebサイト等にアップすることにより、外部へ機密データが漏洩する可能性があります。

また、信頼されていない端末からの社内環境への接続やクラウド利用、会社が認めていないクラウドサービスの利用による漏洩リスクもあるため、ネットワーク認証やクラウドサービスの利用を監視・制限する必要があります。

具体的には、クラウドサービスやネットワークのアクセスログ等を監視・制限する製品を導入することを推奨します。

これにより、常にネットワークの接続可否の判断がされ、信頼されない端末からの接続を防げるほか、クラウドサービス利用状況の可視化が可能になり内部不正や外部からの悪意ある攻撃にも対応することができます。(ネットワーク/クラウドセキュリティ)

テレワークパソコンのセキュリティがなぜ重要なのか?

テレワークパソコンのセキュリティ対策が不十分だとマルウェアや不正アクセス等により、本人確認情報が盗まれたり、パソコンを乗っ取られたりします。例えば、パソコンがマルウェアに感染していることに気づかず機密データへアクセスすると、マルウェアがパソコンの画面に表示されている機密データを取得して、外部へ送信する可能性があります。

テレワーク環境を守るIDaaSやシングルサインオンを実現するスタイルズのID管理サービスはこちら→

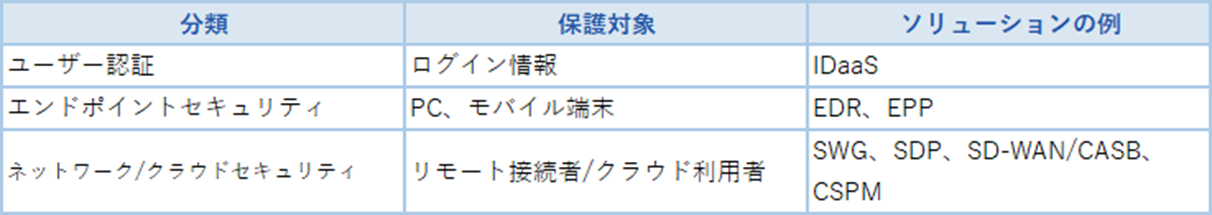

対策のために必要な3つのソリューション

ここまでで、機密データを守るために必要な対策とその方法・方針を整理しました。

それらを実現するためのソリューションについて解説します。

ユーザー認証・認可

「ユーザー認証・認可」は、ユーザーIDやパスワードなどのログイン情報の管理や認証を行うソリューションです。クラウド上で認証情報の管理を行うIDaaS(Identity as a Service)が代表的です。

ユーザー認証では、ひとつのID/パスワードで複数のサービスを利用することができる「シングルサインオン」や、パスワードに加え指紋やスマートフォン等のデバイスで2つ以上の要素を用いて認証を行う「多要素認証」があります。

認可では、アクセスできる場所やパソコンを限定しアクセスを制限することや、閲覧・変更等の操作を社員の役割ごとに限定できます。

エンドポイントセキュリティ

「エンドポイント」は、ネットワークの末端に位置する機器、すなわちPCやモバイル端末などをさします。エンドポイントセキュリティは、それらの端末を保護するソリューションです。パソコンの設定や外部デバイスの利用、ソフトウェアの導入などを制限することができるMDM(Mobile Device Management)や、従来のマルウェアの侵入から端末を保護するアンチウウィルスソフト(EPP:Endpoint Protection Platform)に加え、端末の動きを監視し、侵入されてしまった後の対処をするEDR(Endpoint Detection and Response)というソリューションがあります。

ネットワーク/クラウドセキュリティ

「ネットワークセキュリティ」は、ネットワークの各種アクセス権限を設定するとともに、セキュリティを確保するソリューションです。

危険なサイトなどへのアクセスを遮断するSWG(Secure Web Gateway)、リアルタイムに接続可否を判断するSDP(Software Defined Perimeter)などがあります。

また、ネットワークをSD-WAN化することで、通信を暗号化して外部からの閲覧・盗聴を防ぐこともでき、不正アクセスやポリシー違反の通信を専用のダッシュボードなどから停止することもできます。

「クラウドセキュリティ」は、クラウド利用に関するソリューションです。

クラウドサービスの利用状況を可視化・制御するCASB(Cloud Access Security Broker)、クラウドサービスの安全性を確認するCSPM(Cloud Security Posture Management)などがあります。

導入について

これらの3つのソリューションを組み合わせることで境界を意識することない、ゼロトラスト環境を構築することができます。

次回以降のコラムで導入について解説していきます。