認証と認可の違いとは?ゼロトラストのためのアクセス制御の実現

本コラムではクラウドサービスの機能の一つである「認可」機能でできることや、よく混同しやすい認証と認可の違いについて説明していきます。

目次

認可とは

認可とはサービスにアクセスが可能な利用者や端末、場所等に制限をかけて、管理者の許可を得た利用者のみがサービスを利用できるようにする機能です。IDaaSによっては認可機能のことをアクセス制御、アクセスコントロール、アクセス制限、条件つきアクセスなどとよぶところもあります。以下のようなケースが認可機能の使用例になります。

- 社給のデバイス以外ではサービスを利用できないようにしたい。

- 特定のグループのみサービスを利用できるようにしたい。

- 海外からのアクセス申請はすべて拒否したい。

Microsoft Entra ID(旧AzureAD)でクラウドのアクセス制御を実現するスタイルズのID管理サービスはこちら→

認可機能でできること

認可機能でできることは以下のようなものになります。

アクセスできる端末を限定できる

昨今はテレワークも普及していて、クラウドサービスも会社支給以外の端末からアクセスするケースもみられるようになりました。しかし、どの端末からでもアクセスできるというのはそれだけ情報が漏洩するリスクも存在するということです。とくに、社給の端末やデバイスでない私用の端末・デバイスについてはセキュリティ対策も実施していないものもあるので、不正アクセスの標的となるリスクがあります。

そこで、サービスにアクセスできる端末を限定して、決められた端末からのみアクセスできるようにすることで情報漏洩のリスクを減らすことができます。また、端末を限定することで攻撃者の端末からの不正アクセスも防ぐことができます。

必要な権限のみ付与できる

各サービスの機能で会社内の利用者や部署、役職ごとに権限を割り振ることができるので、データの閲覧権限や管理権限などを細かく設定することができます。これにより閲覧できるデータの制限や利用者による不要な変更を防げます。

アクセスできる場所を限定できる

認可機能の設定でアクセス可能な場所に制限をかけた場合、許可した場所以外からはアクセスできないようにできます。たとえば、決められたIPアドレスからのみアクセスできるようにする、海外からのアクセスは不必要なのでアクセス拒否したい場合などは、この機能を使うことでアクセスできる場所を制御することができます。

以上が主な機能です。ほかにも、アクセスできる時間帯に制限をかけることでふだんアクセスしない深夜帯にアクセスされることを防ぐことができたり、アクセス中のユーザの行動を監視して、大量にデータをダウンロードしているなど不審な挙動があった場合には検出して管理者への通知やブロックなどができるIDaaSもあります。

認証と認可のちがいとは?

認可と同じような場面で使われる言葉として「認証」というものがあります。この二つはどのような違いがあるのでしょうか。

まず、認証というのは「その人(もの)がなんであるかを確かめる」ことです。たとえばパスワードはその人が知っている情報(要素)をもとに、その人がだれであるかを判断するものになります。パソコンを例とすると、まずパソコンを使うにはIDとパスワード(もっと認証が厳しければ指紋認証なども)を入力してサインインする必要があります。IDとパスワードを入力して、操作者が誰であるかを確かめるのが認証ということになります。

対して認可とは、認証されたユーザに与えられた権限に応じてアクセスや操作の有無を判断します。先ほどのパソコンの例で言えば、認証が完了してサインインした後でもそのユーザは権限に応じた操作しかできません。アプリを使うことはできても新たにダウンロードすることについては制限されていたり、ファイルサーバ上にあるファイルを見ることはできても編集できなかったり、さまざまな制約があります。これはユーザに与えられた権限に応じてサービス内容が判断されたということになります。

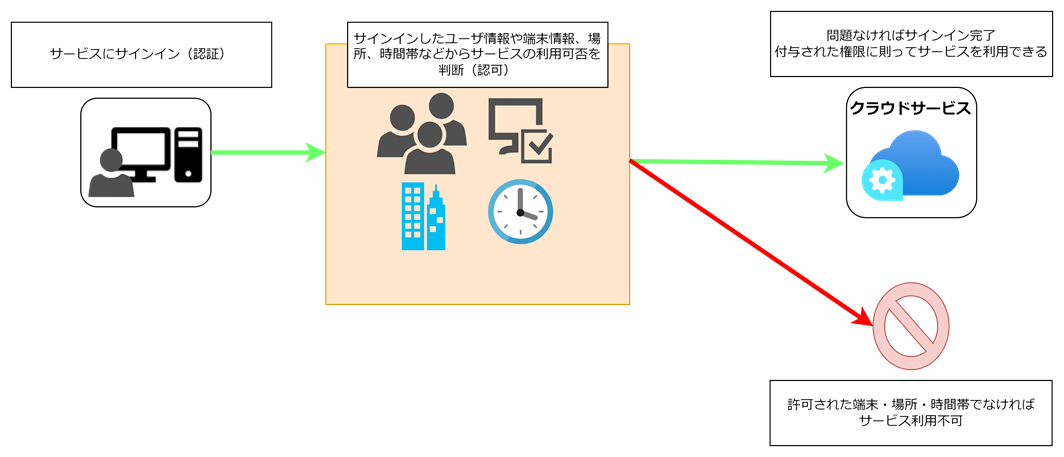

多くのサービスはまず認証でサインインを試みている人が誰なのかを判別し、認証したユーザについて付与された権限に基づいてサービスの利用を認めているといった構造になっています。

Microsoft Entra IDでクラウドのアクセス制御を実現するスタイルズのID管理サービスはこちら→

認可機能を使わないとどうなる?

認可機能を使わないとどのようなことが生じるのでしょうか。起こりうる主なリスクについて以下に説明します。

機密情報の漏洩

デバイスを制限しない場合はどの端末からでもアクセスができる状態になります。会社が定めたセキュリティ基準に則ったデバイスではなくセキュリティ対策がなされていない私用のデバイスでもアクセスができる状態なので、万が一ユーザが使用している私用のデバイスがウイルスに感染していた場合はデバイスを経由してサービス内の情報が漏洩することも考えられます。

また、場所についても制限をかけない場合は世界中どこからでもアクセス可能なので、不正アクセスなど発生した場合でもそのままサインインできてしまい情報漏洩などにつながる可能性があります。

内部不正

グループやユーザの制限をかけない場合は不要なユーザにまでサービスを閲覧・編集など利用できる状態になっていることになります。機密情報については必要なユーザにのみ権限が付与されている状態が望ましく、権限が不要なユーザがアクセスできるような状態は内部不正の温床になる可能性があります。

認可機能を使う前に確認するポイント

IDaaSでクラウドサービスに認可機能を使う前に以下の観点について確認しておくことが必要になります。

どのサービスに機能を使うか

認可機能はすべてのサービスに必要なわけではありません。たとえば機密情報を扱っているサービスについては社内限定で利用できるようにする一方、とくに制限をかける必要のないサービスは社外や私用の端末でも利用できるようにするなど、組織の利用状況に応じた設定が必要になります。

認可機能を付与するサービスを誰が使っているか

認可機能を使おうと思っているサービスについて、誰がどのようにサービスを使っているのか確認が必要になります。サービスを使っている人の中にも一般ユーザの人もいれば特権ユーザの権限を使っている人もいます。誰にどのような権限を付与するのかも洗い出す必要があります。

認可機能のうち、どの機能を使うか

アクセスを制限できる種類はユーザ(グループ)・デバイス・場所・時間帯などIDaaSによってさまざまです。まずはサービスをどのように利用しているのか把握する必要があります。利用状況を把握したうえで、特定のグループのみ使用できるようにしたいのか、組織が認めたデバイスのみ使用できるようにしているのか、社内など定められた場所でのみ利用させたいのかなど、サービスに応じた制限機能を付与することでセキュリティを向上することができます。

多要素認証との連携について

IDaaSによっては多要素認証機能と認可機能を組み合わせて使用することもできます。たとえば、社内からの利用であればとくに制限はないが、社外からの利用の場合は多要素認証を求めて、認証が通ればサービスを利用できるようにするといったことも可能です。

認可機能によって一律に制限をかけるのではなく、多要素認証と連携させることによって認可に柔軟性を持たせることもできるので、さまざまなシチュエーションでサービスを利用したいが、セキュリティ面でもより安心な使い方をしたい場合などは連携できるか確認が必要です。