ゼロトラストによるセキュリティ対策とはどんなことか?

昨今のクラウドやテレワークの普及に伴うセキュリティ対策として、さらに注目を集めているゼロトラスト(ゼロトラストネットワーク、ゼロトラストセキュリティ)について、言葉としては知っていてもその内容までは分からない方に向けて、なるべくわかりやすく解説していきます。

目次

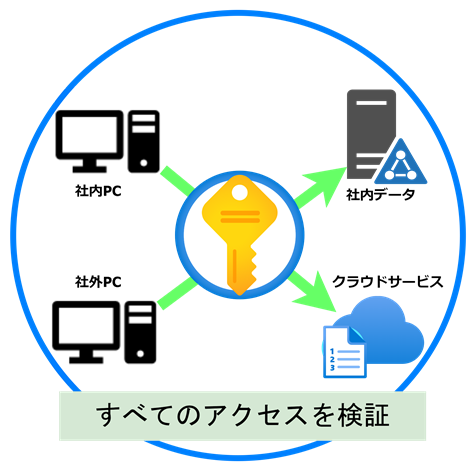

ゼロトラストとは「全てを信頼しない」セキュリティ対策

ゼロトラストはトラスト(信頼)=ゼロ(無い)という名の通り「全てを信頼しない」という考え方から、セキュリティ対策を行います。内部・外部からのアクセスを問わず、すべてを疑い、検証します。テレワークの増加から社内外問わずサービス・データへの接続が行われる現在のセキュリティ対策に非常に有効的な手段と言えるでしょう。

ゼロトラストを実現するための7つの要件

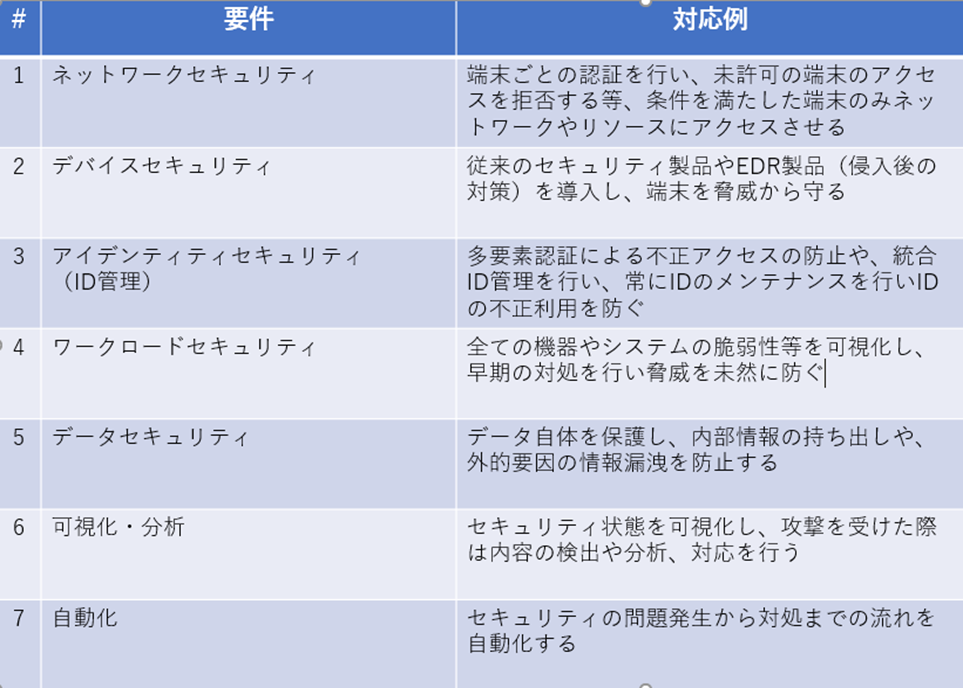

ゼロトラストを実現するためには、アメリカの調査会社「Forrester Research」が提唱する下図の7つの要件を重視する必要があります。

何か一つ製品を導入すればゼロトラストを実施できるというものではなく、7つの要件を基に複数の製品・サービスを組み合わせて導入する必要があります。製品の導入例はゼロトラストどこから始める?正しい導入手順とその事例(リンク)で解説しています。

ネットワークセキュリティ

端末ごとの認証を行い、未許可の端末のアクセスを拒否する等、条件を満たした端末のみネットワークやリソースにアクセスさせる

デバイスセキュリティ

従来のセキュリティ製品やEDR製品(侵入後の対策)を導入し、端末を脅威から守る

アイデンティティセキュリティ(ID管理)

多要素認証による不正アクセスの防止や、統合ID管理を行い、常にIDのメンテナンスを行いIDの不正利用を防ぐ

ワークロードセキュリティ

全ての機器やシステムの脆弱性等を可視化し、早期の対処を行い、脅威を未然に防ぐ

データセキュリティ

データ自体を保護し、内部情報の持ち出しや、外的要因の情報漏洩を防止する

可視化・分析

セキュリティ状態を可視化し、攻撃を受けた際は内容の検出や分析、対応を行う

自動化

セキュリティの問題発生から対処までの流れを自動化する

スタイルズのMicrosoft Entra ID(旧AzureAD)によるSSO&MFA導入支援サービスはこちら→

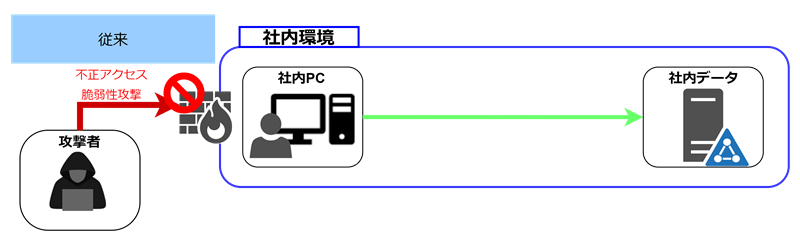

従来のセキュリティ対策”境界型セキュリティ”

ゼロトラスト以前のセキュリティは境界型セキュリティが採用されていました。内部と外部の間に境界線を引き、その境界線にのみセキュリティ対策を行う方法です。社内ネットワークは安全で、外部ネットワークは危険という考えの基に成り立っており、社内ネットワークに入れた者は全て信頼されます。

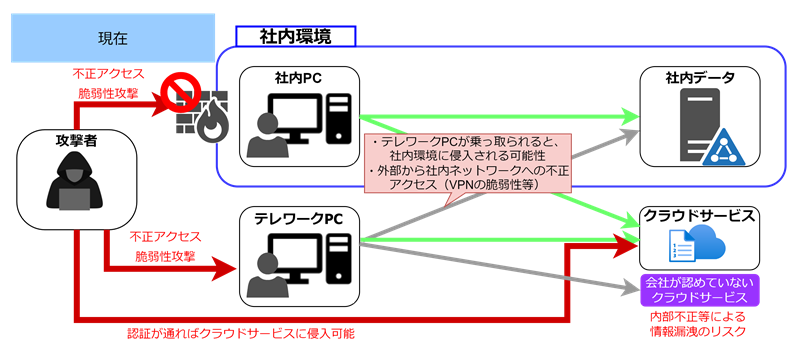

境界型セキュリティの危惧とゼロトラストへの転換

近年はクラウドサービスの増加やテレワークに伴う機器の持ち出し、社員の自宅環境からの社内ネットワーク接続等によって、内部と外部の境界線があいまいになってきています。下図に示すように、これまでの境界の外側に端末やクラウドサービスが位置するため、セキュリティリスクは増大します。外側の通信の対策を行えない従来の境界型セキュリティには限界が来ています。また、内部不正や人的ミスによる情報漏洩も増加しており、外部だけでなく内部の監視の重要性もより増しています。

・境界ネットワークにより、インターネットの出入口で侵入や外部へのデータ送信等を防御

・クラウドサービスは、社内システムと違い攻撃者も容易にアクセス可能。

・テレワークにより、インターネットの出入口でセキュリティが低下し、攻撃を受けやすい。

・テレワークPC経由で社内システムに侵入され、データ搾取等される可能性がある。

・会社が認めていないクラウドサービス利用による情報漏洩

・外部から社内ネットワーク(VPN)への不正アクセス

情報を守るためには、全ての対策が必要なのか?

先述した7つの要件を満たすべく、全ての製品が導入されていることが望ましいのは確かです。しかし、全てを満たすには多大なコストがかかるのも事実です。そこで、機密情報を守るためにはどこを強化するべきなのか(アカウント(ID)、デバイス(PC・スマートフォン)、ネットワーク等)を考え、製品を導入していくことを推奨します。

例えば上図の「現在」に示すように外部に出ているクラウドサービス内に機密情報を保持しており、そこを守りたいのであれば、クラウドサービスの認証を強化するような製品(例:IDaaS等)を。テレワークPC自体への攻撃から保護をしたいのであれば、エンドポイントセキュリティ(例:EPP、EDR等)の製品を導入するなど、予算と相談しつつ段階的にセキュリティを高めていくことを推奨します。

境界型セキュリティは必要がなくなるのか?

先述した通り、7つの要件をすべて満たすには多大なコストが掛かり、全てを実現するのは難しいです。

そこで、現在構築されている境界型セキュリティを維持したままゼロトラストの要素と組み合わせていくハイブリッド環境を作っていくことが望ましいと考えます。

ハイブリッド環境については、IPA(独立行政法人 情報処理推進機構)のゼロトラスト指南書のモデルケースとしても紹介されております。先述の通りどこを守りたいのかを考え、境界型防御とあわせたゼロトラストのスモールスタートをきることが第一歩と考えます。

ゼロトラストを導入するメリット

セキュリティの向上

ゼロトラストの大きなメリットはセキュリティの向上にあります。

境界線があいまいになり、セキュリティ対策が難しくなってきた現状に、ゼロトラストは有効に機能します。分野ごとに以下のセキュリティメリットがあります。

ID管理関連

「多要素認証」によりIDとパスワードだけでなく、生体認証やスマートフォン等のデバイスによる認証を組み合わせることによりセキュリティを高めることができます。これにより外部に出ているクラウドサービスの認証を強化できます。また、IDを統合管理することにより、退職者やテスト用のIDの放置を防ぎ、セキュリティリスクを低減します。

これはIDaaS(Identity as a service)製品で実現することができます。

デバイス関連

従来のウィルス対策製品では防御できなかったマルウェア等を、パソコンの動作を監視し、侵入されてしまった後にも検知することができます。

これはEDR(Endpoint Detection and Response)製品で実現することができます。

ネットワーク関連

ファイアウォールに依存せず、端末とアクセス先(クラウドサービスや社内データ)の通信の認証を行うことで安全性の確保ができます。また、Webページのフィルタリング機能等を用いることで、フィッシングサイト等の危険なサイトをブロックし、安全にインターネットアクセスが可能になります。

これはSDP(Software Defined Perimeter)やSWG(Secure Web Gateway)といった製品で実現することができます。

データ関連

データ(機密情報等)自体を監視し、データの持ち出しやコピーを検知し、情報漏洩を防ぐことができます。

これはDLP(Data Loss Prevention)製品で実現することができます。

スタイルズの社内システムシングルサインオン対応支援サービスはこちら→

具体例

働く場所に依存しない

許可された端末だけがネットワークにアクセスできるように設定することで、社内外問わず安心してアクセスできます。ゼロトラストを導入することにより、テレワークをより実施しやすい環境を作ることができます。

問題発生時に迅速な対処が可能

先述の通り、都度認証を行わなければデータやアプリケーションにアクセスできないため、リアルタイムでアクセスの履歴を残すことが可能です。そのため、問題が発生した際はその履歴を確認することによって問題の早期特定と対処が可能になります。