ゼロトラストどこから始める?正しい導入手順とその事例

目次

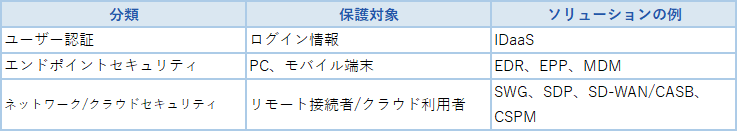

どのソリューションから導入するか

ゼロトラスト導入にあたり、前回のコラムの「クラウド(SaaS)やテレワークのセキュリティの脅威とその対策(リンク)」をベースに、3つのソリューションの導入を考えていきます。

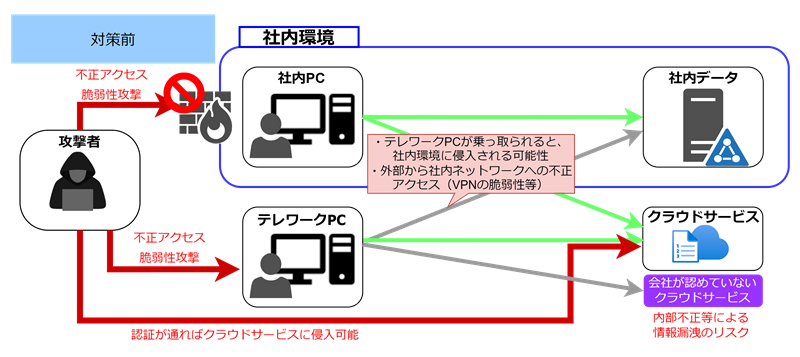

下図の通り、クラウドサービスやテレワークの普及により、保護すべき対象が境界型セキュリティの外側にも位置するようになりました。

境界型セキュリティでは、インターネットの出入口で侵入や外部へのデータ送信等を防御していました。それに対して、テレワークPCやクラウドサービスでは、従来の境界型セキュリティに比べて、以下のセキュリティリスクが発生しています。

主なセキュリティリスク

① クラウドサービスは、社内システムと違い攻撃者も容易にアクセス可能。

② テレワークにより、インターネットの出入口でセキュリティが低下し、攻撃を受けやすい

③ テレワークPC経由で社内システムに侵入され、データ搾取等される可能性がある

④ 会社が認めていないクラウドサービス利用による情報漏洩

⑤ 外部から社内ネットワーク(VPN)への不正アクセス

ゼロトラストは社内も含めて「全てを信頼しない」という考えですが、社内、社外の両方に対して、全てを実現するには多大なコストと時間がかかるため、まずは社内の境界型セキュリティを維持したままセキュリティリスクのあるテレワークPCやクラウドサービスからゼロトラストの導入を検討していきます。

テレワーク環境を守るIDaaSやシングルサインオンを実現するスタイルズのID管理サービスはこちら→

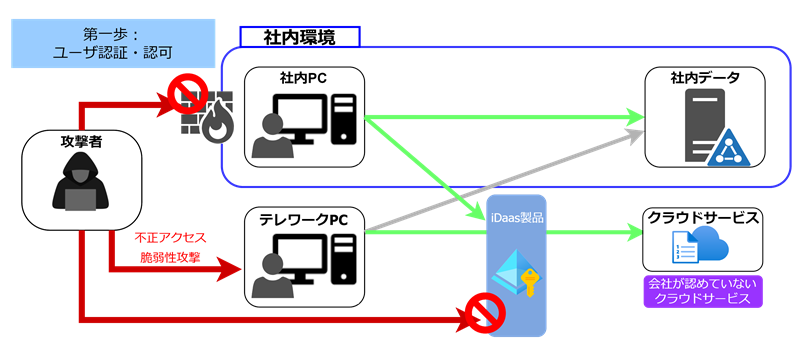

ゼロトラスト導入の第一歩

第一歩として、機密情報が格納されているクラウドサービスのセキュリティリスクから対応することを考えていきます。

注)ただし、テレワークPCのセキュリティパッチ適用やアンチウィルスソフト等の導入、更新がされていない場合は、並行して実施することをお勧めします。

セキュリティリスク:

① クラウドサービスは、社内システムと違い攻撃者も容易にアクセス可能。

上記を解決するため、前回のコラムでも記載した通り、ユーザー認証・認可の導入をお勧めします。

本人しか所持していない情報(モバイルデバイス、生体認証等)で確認し、なりすましをチェックします。他にもアクセスできる場所やパソコンを限定したアクセス制御や役割ごとに権限を付与して閲覧・変更等の操作を制限します。(ユーザー認証・認可)

ソリューションの導入例

本人確認やアクセス制御などのユーザー認証・認可は、IDaaSサービスで実現できます。

IDaaSを導入することにより、従来の社内システム以上にクラウドサービスへのアクセスの安全性が確保されます。

なぜIDaaSの導入によりクラウドサービスへのアクセスの安全性が確保されるのか?

パスワード認証しかしていないクラウドサービスもIDaaSの導入により多要素認証やアクセス制御ができるようになります。

多要素認証は、クラウドサービスへアクセスする際、パスワード以外に本人しか所持していない情報(モバイルデバイス、生体認証等)を確認することで、従来の社内システム以上にセキュリティを担保することができます。また、パソコンやIPアドレスなどでアクセス制御することにより、境界型セキュリティと同等以上のアクセス制御が可能となります。

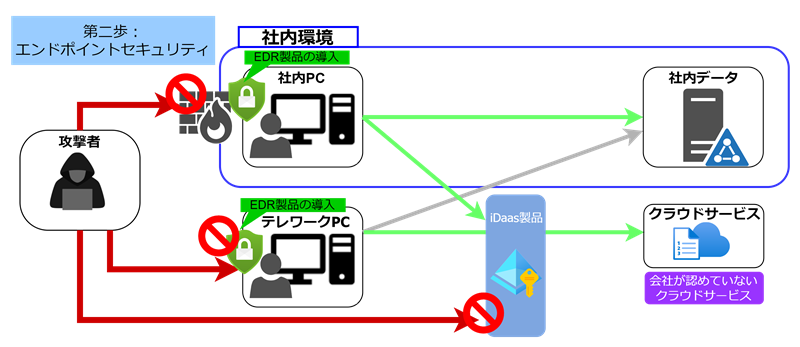

第二歩目EDR

二歩目として、テレワークにより攻撃を受けやすくなっている端末の保護を考えていきます。

セキュリティリスク:

② テレワークにより、インターネットの出入口でセキュリティが低下し、攻撃を受けやすい

③ テレワークPC経由で社内システムに侵入され、データ搾取等される可能性がある

上記を解決するため、前回のコラムでも記載した通り、エンドポイントセキュリティの導入をお勧めします。

社内パソコンと同様にテレワークパソコンにもアンチウィルスソフトやセキュリティパッチの適用や適用状況の可視化。パソコンの設定や外部デバイスの利用、ソフトウェアの導入などを制限することが必要と考えます。また、未知のマルウェアに感染しても検知、防御できる製品を導入することを推奨します。(エンドポイントセキュリティ)

ソリューションの導入例

マルウェア等の感染、侵入後の検知、防御などのエンドポイントセキュリティはEDR製品で実現できます。EDR製品を導入することにより、社内外の端末が保護されます。マルウェア等の不審な挙動を検知するため、従来の侵入検知や外部データ送信抑止などと同様の効果が期待できます。

なぜEDRを導入すると端末が保護され情報漏洩が防げるのか

EDRは端末を常時監視し、記録を取ります。その中で異常な動作を検知し、悪意のある攻撃を阻止します。悪意のある攻撃を検知すると、該当のプログラムを強制終了し、動作しているコマンドも停止します。また、ネットワークから隔離することも可能で、他の端末への被害も抑えることができます。

外部から利用しない場合であってもEDRの導入は望ましいです。高度化するサイバー攻撃は内部と外部の境界をも超えて侵入してくる場合もあります。被害を拡大させないため、EDRは最後の砦になりえる製品です。

ただ、EDRのみを導入すれば問題ないというわけでもなく、他のセキュリティソリューションとあわせて、侵入される前の対策と合わせて導入することでさらにセキュリティを高めていくことが望ましいです。

テレワーク環境を守るIDaaSやシングルサインオンを実現するスタイルズのID管理サービスはこちら→

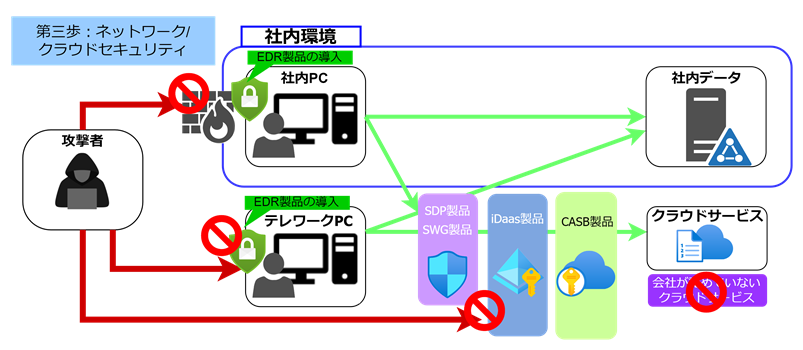

第三歩目ネットワーク/クラウドセキュリティ

三歩目として、通信や接続先の安全性の確保を考えていきます。

セキュリティリスク

④ 会社が認めていないクラウドサービス利用による情報漏洩

⑤ 外部から社内ネットワーク(VPN)への不正アクセス

上記を解決するため、前回のコラムでも記載した通り、ネットワーク/クラウドセキュリティの導入をお勧めします。

クラウドサービスやネットワークのアクセスログ等を監視・制限する製品を導入することを推奨します。これにより、常にネットワークの接続可否の判断がされ、信頼されない端末からの接続を防げる他、クラウドサービス利用状況の可視化が可能になり内部不正や外部からの悪意ある攻撃にも対応することができます。

ソリューションの導入例

ネットワーク/クラウドセキュリティを導入することにより、境界内外問わずネットワーク接続を安全に行えるようになります。また、クラウドサービスの利用を可視化・制限することにより、情報漏洩のリスクが減らせます。

なぜネットワーク接続やクラウドを安全に利用できるのか?

クラウド利用、テレワークが普及している昨今、外部(自宅等)からの内部ネットワークへの接続や、外部からのクラウドサービスへの接続(外部から外部)が増えており、ネットワークやクラウドの通信自体を保護する必要があります。

ネットワークのソリューションとしては、ネットワークにSDP(Software Defined Perimeter)製品を介在させることにより、信頼される端末の場合にのみ通信を可能にすることができます。これはVPN接続の代替にもなる対策とも言われており、社内ネットワークへの不正アクセスに対して有効に働きます。他にも、クラウド型のWEBフィルタリング機能を有したSWG(Secure Web Gateway)製品があり、社内外のアクセスを問わず不審なWEBサイトをブロックすることが可能です。

クラウドのソリューションとしては、CASB(Cloud Access Security Broker)製品を導入することにより、ユーザーのアクセスログからどういったクラウドサービスに接続しているか等の利用状況を可視化することができます。これにより、会社が認めていないクラウドサービスの利用が無いか検出することができます。また、クラウドサービスにアクセスはできるが、情報のアップはできなくするといった情報漏洩対策の設定を行うことも可能です。

これまでのユーザー認証やエンドポイントセキュリティと組み合わせることにより、より堅牢なセキュリティを構築することが可能です。