ActiveDirectoryと連携できるMicrosoft Entra IDの活用方法

本コラムではActiveDirectoryとMicrosoft Entra ID(旧AzureAD)の2つをMicrosoft Entra Connectを経由して連携させて活用していく方法を説明していきます。なお、Microsoft Entra ConnectにはMicrosoft Entra Connect同期とMicrosoft Entra Connectクラウド同期がありますが、本コラムでは前者について説明していきます。

目次

連携するためのMicrosoft Entra Connectとは

現在ActiveDirectoryのユーザやデバイスなどの情報を使ってMicrosoft Entra IDを活用したいという方には、Microsoft Entra Connectというツールを使用して簡単にActiveDirectoryの情報を同期させることができます。Microsoft Entra Connectは、ActiveDirectoryのユーザ情報等をMicrosoft Entra IDに同期し、同期したユーザ情報をMicrosoft Entra IDの機能で使うことができます。

なお、Microsoft Entra IDからActiveDirectoryへの同期は対応していません。

同期できる情報

ActiveDirectoryから同期できるユーザ情報 として、UserPrincipalName(UPN) をはじめ、所属部署の部門名や連絡先などさまざまなものがあります。またMicrosoft Entra Connectのオプション機能として、ActiveDirectory独自の属性情報をMicrosoft Entra IDへ同期させることもできます。ユーザ情報以外にもActiveDirectoryに登録したデバイス情報も同期することができます。ActiveDirectoryのどのような情報ができるか詳細が知りたい方は以下のMicrosoft社のHPを参照してください。

(docs.microsoft.com)Microsoft Entra Connect 同期: Azure Active Directory に同期される属性

同期される周期

既定では30分おきに同期サイクルが実行されます。同期頻度についてはカスタマイズすることもできます。ただし、少なくとも7日に1回は同期される必要があります 。

Microsoft Entra IDへのシングルサインオン

Microsoft Entra ConnectはMicrosoft Entra IDにActiveDirectoryのアカウント情報を同期します。そのため、ActiveDirectoryのユーザアカウントでMicrosoft Entra IDにサインインできるシングルサインオン機能も備えています。Microsoft Entra Connectでは3種類のシングルサインオン方式があります。

パスワードハッシュ同期

パスワードハッシュ同期はActiveDirectoryに格納されているユーザアカウントのパスワードのハッシュをMicrosoft Entra IDへ同期させる方式になります。ActiveDirectoryではパスワードをハッシュ化していますが、Microsoft Entra IDに同期される前に追加のセキュリティ処理が行われた上でMicrosoft Entra IDへと同期されます。

この同期は上で説明したユーザアカウント情報の同期サイクルとは別に行われるもので、2分間隔で同期されます。この同期頻度については変更できません。パスワードを同期するとMicrosoft Entra IDのパスワードは上書きされます。

パススルー認証

パススルー認証はパスワードハッシュ同期と違ってパスワード情報はMicrosoft Entra IDに同期されず、サインインする際にその都度ActiveDirectoryに対してユーザのパスワードを確認する認証方法になります。2分間隔とはいえ同期されるまでにスパンのあるパスワードハッシュ同期に比べて、パススルー認証はパスワード以外にもユーザアカウントの状態やサインイン時間、パスワードポリシーなどをActiveDirectoryに即座に確認するため、すぐに適用する必要のある方はパススルー認証が適していると言えます。

しかし、その都度認証を求めに行くため、認証を行うエージェントをいくつかのサーバにインストールして高可用性を確保する必要があります。また、IdentityProtectionなど一部サービスではパススルー認証ではなくパスワードハッシュ同期が必要なものもあるため、注意が必要です。

ActiveDirectoryフェデレーションサービス

ActiveDirectoryフェデレーションサービス(以下ADFS)は、AFDSをインストールしたサーバをオンプレミスのActiveDirectoryとクラウドのMicrosoft Entra IDの仲介として設置し、認証を行う方式です。すでにAFDSをお使いの方であればこちらの方法を検討されるのもよいかと思いますが、使っていないのであれば新たにサーバを構築して運用するのはコストやかかる時間、必要な技術からしてもあまり得策とは言えません。特別な事情がなければ他の2つの方式を選択されることをお勧めします。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

導入した際のメリット

ユーザ

まずユーザ側のメリットとしては管理するID・パスワードといった認証情報が減ります。従来であれば、デバイスにサインインする際の認証情報、Office365やその他クラウドサービスなどにサインインする際の認証情報は別で管理されていたかと思います。

上で説明したシングルサインオン機能を使うことでデバイスにサインインする認証情報を使ってMicrosoft Entra IDにもサインインできるため、Microsoft Entra IDの認証情報は管理する必要ありません。

管理者

管理する側としても、これまでActiveDirectoryとMicrosoft Entra IDの2つを管理しなくてはならなかったのですが、Microsoft Entra Connectを使ってActiveDirectoryの情報をMicrosoft Entra IDへ同期してくれるので、基本的にはActiveDirectoryのみ管理すればよくなります。

Microsoft Entra Connectを使用する際の前提条件

ライセンス

Microsoft Entra Connectを使用するためのライセンスは どのライセンスエディションでも使用することができます。したがって追加でかかる費用はありません。ただし、パフォーマンスの監視、使用状況の分析といった機能を持つMicrosoft Entra Connect Healthを使いたい場合はMicrosoft Entra ID P1 ライセンスが必要になります。

また、同期するオブジェクトが500,000 個を超える場合は、Microsoft 365、Microsoft Entra ID P2、または Enterprise Mobility + Security などの有料ライセンスが必要になります。

サーバ

Microsoft Entra Connectはドメインに参加しているWindows Server 2016 以降のサーバにインストールする必要があります。 Small Business Server または 2019 より前の Windows Server Essentials には、Microsoft Entra Connectをインストールできないので注意が必要です。

また、Microsoft Entra Connectには、ID データを格納する SQL Server データベースが必要になります。 既定では、SQL Server 2019 Express LocalDB (SQL Server Express の簡易バージョン) がインストールされます。 SQL Server Express のサイズ制限は 10 GB で、約 100,000 オブジェクトを管理できます。さらに多くのディレクトリ オブジェクトを管理する必要がある場合は、インストール ウィザードで別の SQL Server インストール済み環境を指定する必要があります。

接続

Microsoft Entra Connectには、構成されているすべてのドメインへのネットワーク接続が必要です。

現在使用しているイントラネット環境でファイアウォールを使用している場合は、以下Microsoft社のHPを参照して、Microsoft Entra ConnectサーバとActiveDirectory 間の通信に必要なポートを開けてください。

(docs.microsoft.com)ハイブリッド ID で必要なポートとプロトコル

また、プロキシまたはファイアウォールによってアクセスできる URL が制限されている場合はいくつかのURLを開けるようにする必要があります。以下Microsoft社のHPを参照して対応内容を確認してください。

(docs.microsoft.com)Office 365 URL および IP アドレス範囲

(docs.microsoft.com)ファイアウォールまたはプロキシ サーバーで Azure portal の URL を許可する

Microsoft Entra Connectでは、Microsoft Entra ID との間の通信の暗号化に既定で TLS 1.2 が使用されています。Microsoft Entra Connectバージョン 2.0 以降ではTLS 1.0 と 1.1 はサポートされなくなっており、TLS 1.2 が有効になっていないと、インストールは失敗してしまうので注意してください。

その他

オンプレミスのActiveDirectoryはWindows Server 2003 以降である必要があります。 また、同期先のMicrosoft Entra IDテナントも事前に準備が必要になります。

また、Microsoft Entra Connectではインストールする際に署名付きの PowerShell スクリプトが実行されるので、スクリプトの実行権限も必要になります。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

ADとMicrosoft Entra IDを並行利用するための管理方法とは

ここで話をMicrosoft Entra ConnectからMicrosoft Entra IDのデバイス管理方法に移したいと思います。オンプレミスのActiveDirectoryからMicrosoft Entra IDへデバイス情報を同期させる場合は、ActiveDirectoryとMicrosoft Entra IDを並行して利用し続けたいという方もいるかと思います。

そうなった場合、ActiveDirectoryのデバイス管理機能であるグループポリシー機能を使い続けることができるのかという疑問が生じると思います。 Microsoft Entra IDではグループポリシーを適用させながらMicrosoft Entra IDのデバイスアクセス制御などの機能も使用したいケースに備えて、Microsoft Entra ハイブリッド参加というデバイス管理方法があります。

そもそも、Microsoft Entra IDには3種類のデバイス管理方法があります。個人端末から組織のアプリケーションを利用する想定の管理方法である「Microsoft Entra 登録」や、オンプレミス環境を持たない想定の管理方法である「Microsoft Entra 参加」がありますが、今回は「Microsoft Entra ハイブリッド参加」ついて以下に説明したいと思います。

Microsoft Entra ハイブリッド参加

Microsoft Entra ハイブリッド参加はオンプレミスのActiveDirectoryに参加している端末をMicrosoft Entra IDにも登録したい場合に使用することを想定した管理方法になります。ActiveDirectoryにも参加している状態であるため、従来のグループポリシーでのデバイス管理も継続したままMicrosoft Entra IDのデバイスアクセス制御などの機能を実装することができます。

なお、この管理方法はMicrosoft Entra Connectから設定することができます。対象OSはWindows10以降、8.1および 7になります。

Microsoft Entra ハイブリッド参加できないケースについて

前段で説明したMicrosoft Entra ハイブリッド参加ですが、この管理方法が使えないケースというものがあります。このケースに該当する場合は構成を変更する必要があります。すでにO365を利用していて、以下のような使い方をしている場合はご注意ください。

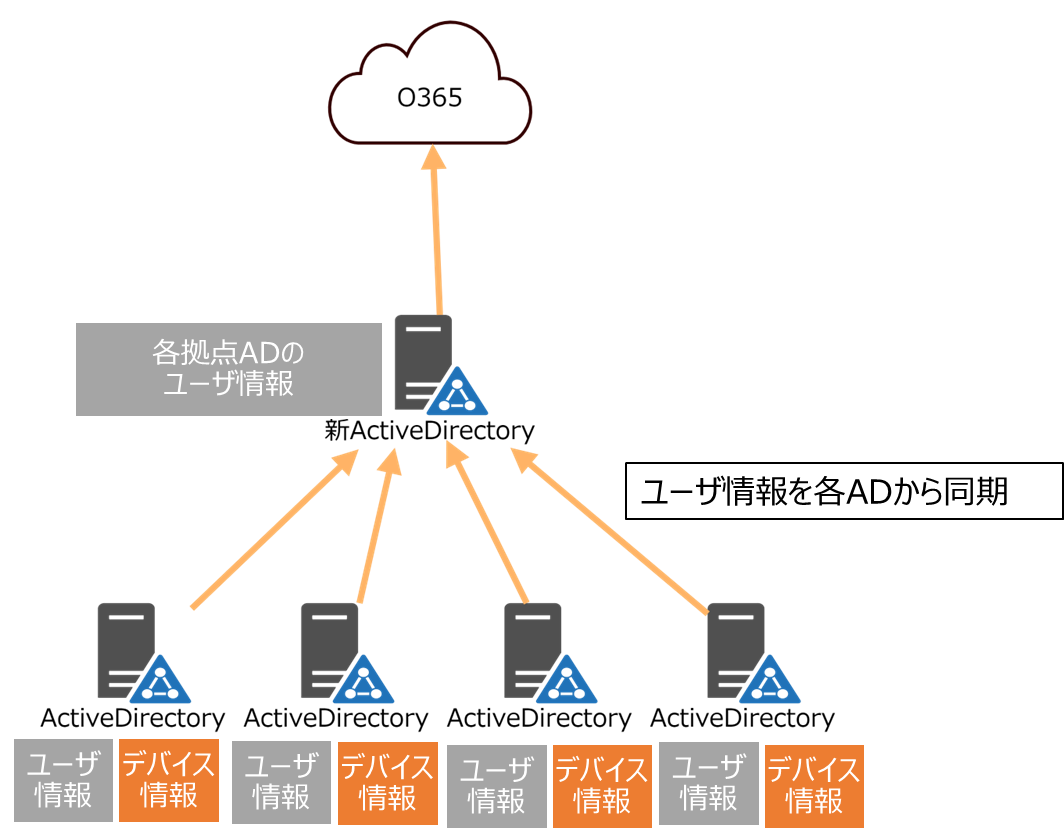

O365専用のADを作成しているケース

このケースはO365用に新たにActiveDirectory(ここでは新ADとします)を作成して、新ADに対して各拠点のADのユーザ情報を集約している場合は該当します。新ADをもとにMicrosoft Entra ハイブリッド参加を行う場合、ユーザ情報は新ADにあるが、デバイス情報は新ADにない状態だとMicrosoft Entra ハイブリッド参加は利用できません。

Microsoft Entra ハイブリッド参加を行うためにはユーザ情報とデバイス情報が同じADである必要があります。

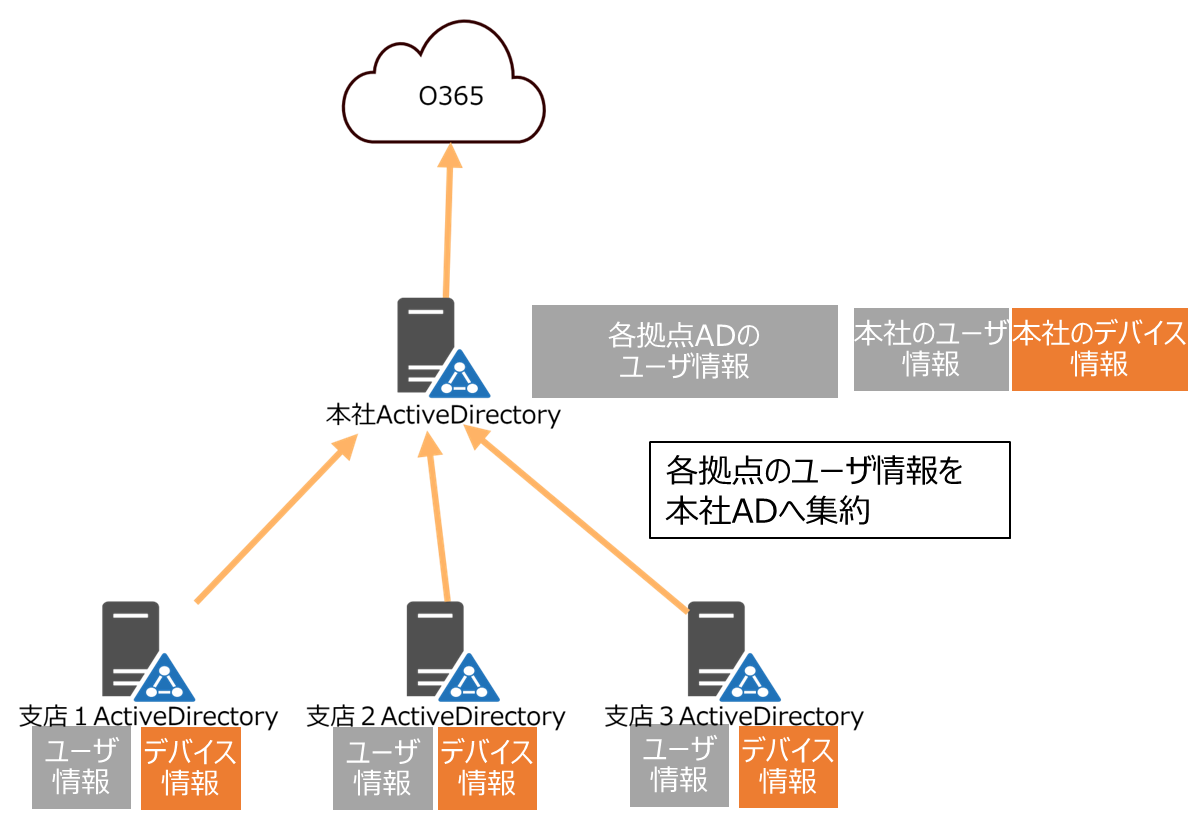

ある1つのADに各拠点ADのユーザ情報を集約しているケース

新たにADを作成したわけではないが、ある1つのAD(ここでは本社ADとします)に各拠点ADのユーザ情報を集約してO365などを利用している場合も上記のケース同様Microsoft Entra ハイブリッド参加を使うことができません。これも各拠点のデバイス情報が本社ADに同期されていない状態ですので、ユーザ情報とデバイス情報を同じADにする必要があります。

Microsoft Entra ハイブリッド参加できるようにするために必要なこと

上記のような状態でMicrosoft Entra ハイブリッド参加を構成するにはどのようにすればいいかというと、対処法としては2つあります。

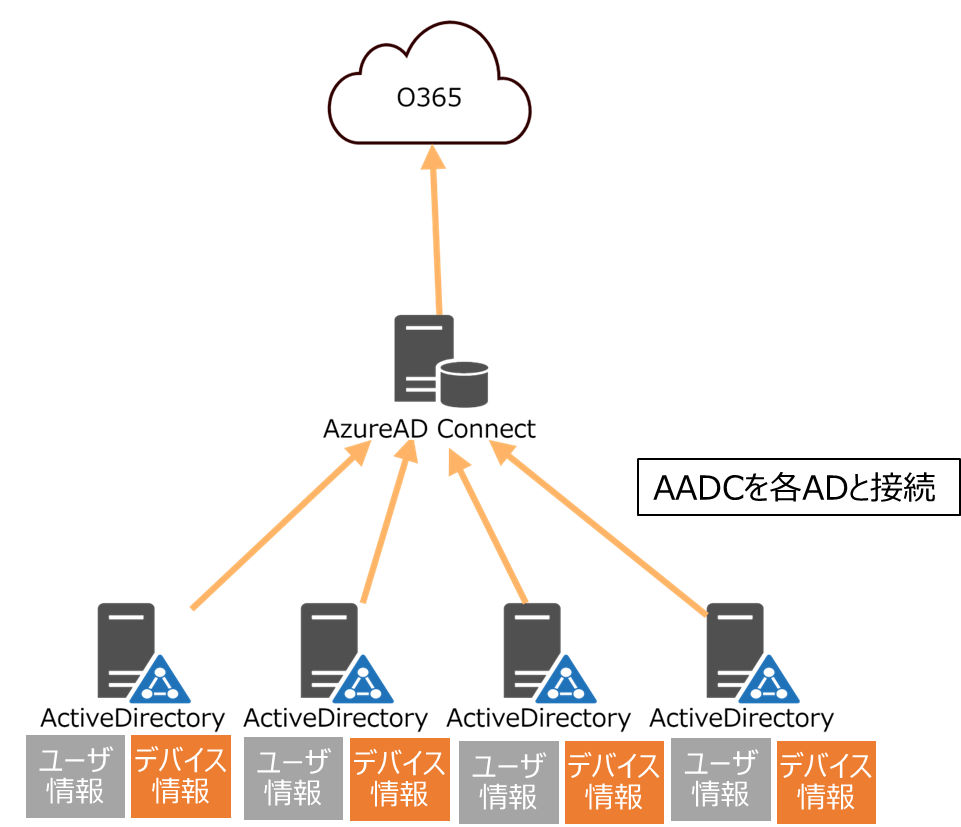

各拠点ADとMicrosoft Entra Connectを接続する

上の説明だと新ADや本社ADといった各拠点のユーザ情報を集約したADを使うのではなく、各拠点のADとMicrosoft Entra Connectを接続する必要があります。こうすることで、Microsoft Entra Connectから同期される情報は各拠点のユーザ情報、デバイス情報となり、どちらの情報も同じADから得られた情報となります。すでにMicrosoft Entra Connectで接続している状態である場合は接続をし直すことになるので、ユーザ影響などが出る可能性があります。

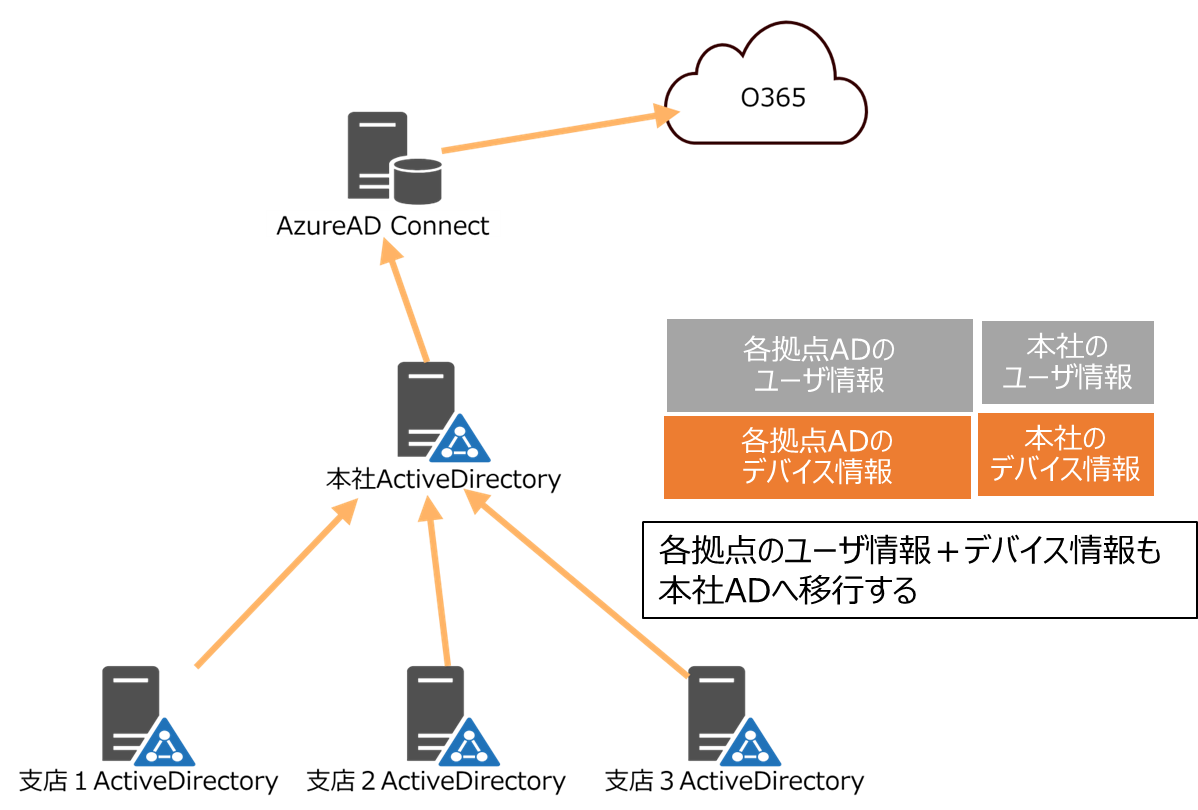

ユーザ情報だけでなくデバイス情報も移行する

上の説明だと新ADや本社ADといった各拠点のユーザ情報を集約したADに、各拠点のデバイス情報も移行してしまうという方法も可能です。これにより新ADあるいは本社ADはユーザ情報もデバイス情報もどちらも持った状態になるのでMicrosoft Entra ハイブリッド参加ができるようになります。ただこの方法ですとADを統合する形になるので、統合にあたってAD自体の構成の見直しなどが必要になります。