IPA10大脅威2022 テレワーク等の脅威と対策を解説(4位)

前回に引き続き2022年の10大脅威について、具体的にどういった製品を導入して、どういった対策をすればいいのか?という疑問を解消するために解説していきます。

今回は4位の「テレワーク等のニューノーマルな働き方を狙った攻撃」についてのみ、注力して解説していきます。

昨今はテレワークが普及し、自宅から社内ネットワークへ接続する機会が増えてきています。

それとともに、テレワーク等のニューノーマルな働き方を狙った攻撃は増加しています。

このコラムを執筆している私自身も、大半がテレワーク勤務を行っており、どういった脅威に晒されているのか、どういった対策がとれるかを調べてみました。

1~3位についてはこちらを参考にしてください。

IPA 2022年10大脅威

| 順位 | 内容 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

目次

テレワーク等のニューノーマルな働き方を狙った攻撃

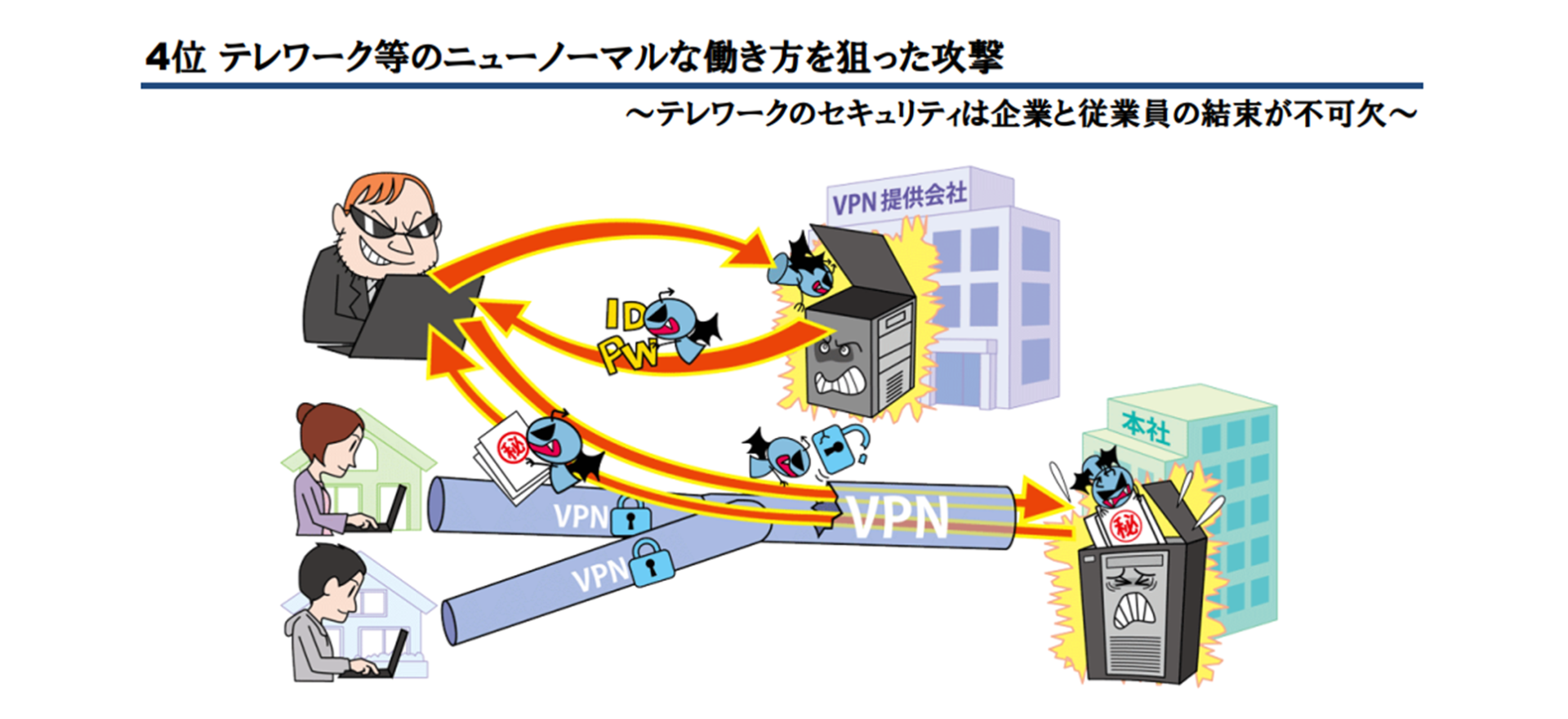

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

これまでの境界型防御で守られていたデバイスが境界の外に出ることによりセキュリティが低下し、そこに目を付けた攻撃です。

テレワーク端末が攻撃を受けることで、社内ネットワークへ侵入する足掛かりにされ、社内へウィルス感染が拡大してしまう場合があります。

主な攻撃手段としては、VPN製品への攻撃や個人所有デバイス(個人所有PC、ルーター等ネットワーク機器)への攻撃があります。

VPN製品への攻撃

概要と被害

外部から社内ネットワークへ接続するためにVPN製品による接続が多く使われています。

VPN自体が危険というわけではなく、製品の更新パッチがあてられていないことにより、脆弱性をつかれて攻撃を受けます。

IPA10大脅威にもランクインされている、脆弱性情報公開に伴う悪用やゼロデイ攻撃でも狙われる箇所であり、VPN接続を利用してのテレワークは十分に注意することが必要です。

また、VPNの認証を一度突破されてしまった場合、その接続は常に信頼されてしまうため、被害がさらに拡大する可能性があります。 侵入後は情報の搾取やランサムウェアの設置による身代金の請求等が発生する可能性があります。

攻撃手口

- 脆弱性をついた攻撃

VPN機器の脆弱性をついて、認証等を回避して標的の社内ネットワークへ侵入をします。 - 認証の突破

VPNサーバーを見つけて、認証を回避するのではなく、ブルートフォース(総当たり)やダークウェブに流出した認証情報を用いて正規のルートで侵入をします。 - テレワーク端末への攻撃

不審なメールやWEBサイト等を開かせ、マルウェア等に感染させる。そこからVPNを通じて社内までマルウェアが拡散されてしまう。

対策

- 脆弱性対策運用

社内で利用している機器やアプリケーションは迅速に脆弱性対応をする必要があります。脆弱性情報が公開されてすぐに、その脆弱性を悪用して攻撃を受けるというケースもあります。JVN(Japan Vulnerability Notes)等の脆弱性対策情報のポータルサイトを定期的に確認し、対策をすることを推奨します。

クラウド製品においては、CSPM(Cloud Security Posture Management)といった製品があり、セキュリティの脆弱な部分を検出することができます。 - EDR製品の導入

前回のコラムでも紹介した通り、侵入されることを前提に考えられたセキュリティソフトです。従来の境界防御型とは違い、侵入後の不審な動作を検知するものであり、そもそも境界の外側に位置するテレワーク端末を保護することに適した製品です。 - 多要素認証(MFA)の導入

多要素認証とはIDとパスワードによる認証の他に、スマートフォン等や指紋による複数の認証を行い、セキュリティを高めるものです。

IDaaS製品によって実現できるもので、多要素認証をVPN接続のログインに適用することで、IDとパスワードが漏洩してしまった場合でも、不正アクセスを防ぐことが可能です。

多要素認証とIDaaSについてはこちらを参考にしてください。

10大脅威対策としてMicrosoft Entra ID(旧AzureAD)で実現するスタイルズのID管理サービスはこちら→

- SDP製品の導入

ネットワークにSDP(Software Defined Perimeter)製品を介在させることにより、信頼される端末のみ通信を可能にすることができます。これはVPN接続の代替手段とも言われており、社内ネットワークへの不正アクセスに対して有効に働きます。

個人所有PC・家庭用ネットワークを使用している場合の脅威

概要と被害

個人PCを使用したテレワークのセキュリティは個人のモラルに依存します。

セキュリティソフトを導入していない、古いOSを使用している等、対策に個人差が生じてしまい、攻撃を受けるリスクが高くなります。

個人利用で不審なWebサービス等を利用してマルウェアに感染する場合や、元々マルウェアに感染している可能性もあり、そこから社内ネットワークへ感染が拡大する場合もあります。

また、個人の管理なので、紛失や盗難のリスクもあり、社内ネットワークへ接続するための認証情報や、機密情報が漏洩する可能性もあります。

主な脅威の原因

- 個人のWEB利用によるマルウェア感染

不審なサイトやWebサービス、アプリケーションの利用によりマルウェアに感染してしまい、そのままVPN等を利用して社内ネットワークへ接続すると、社内にまでマルウェアが拡散する恐れがあります。 - 家庭用ネットワーク機器等の脆弱性悪用による攻撃

家庭用ルーターに脆弱性や不備があった場合、マルウェア等の侵入経路となってしまう。その結果、家庭ネットワークへ不正侵入され、社内ネットワークへの侵入の足掛かりにされる恐れがあります。

対策

- 社給のデバイス・ネットワーク設備を利用する

会社からデバイスを支給することで、セキュリティの水準を高め、一定にすることが可能です。そのためにはコストがかかりますが、テレワーク用PCのレンタルサービス等もあり、費用と相談しつつ、可能な対策を取るのが好ましいです。 - セキュリティ運用ルールの徹底

個人PCを利用する場合は、OSを常に最新にする、セキュリティソフトは必ず導入する等、攻撃を受けるリスクを減らす最低限のルールを策定するのが好ましいです。 - セキュリティ教育の実施

不審なサイトやWebサービス、アプリケーションは利用しないことや、不用意にメールの添付ファイルを開かない等、あたりまえのように聞こえることも、個人によって認識の差異があります。テレワークを実施するにあたり、セキュリティについての教育を改めて実施することが好ましいです。

まとめ

ここまでテレワークにおける脅威と対策について解説をしました。

テレワークはこれまでの境界型防御で防げていた範囲からデバイスが外に出ている勤務体系なので、攻撃を受けるリスクは増大します。なので、ここで解説しているような対策が必要と認識していただければ幸いです。

テレワークのセキュリティ対策で特に有効なものは、EDRやIDaaS等のゼロトラストソリューションです。

EDRは境界にとらわれない、攻撃の動きを検知する製品なので、社外で業務を行うテレワークにうってつけのものです。

IDaaSによる多要素認証は、もし仮にIDやパスワードが流出した場合であっても、複数の認証をクリアした人のみアクセスが可能になるので、ネットワークへの侵入や機密情報漏洩を防ぐ防御壁となりえます。

10大脅威対策としてMicrosoft Entra IDで実現するスタイルズのID管理サービスはこちら→

ゼロトラストとは?

ゼロトラストはトラスト(信頼)=ゼロ(無い)という名の通り「全てを信頼しない」という考え方から、セキュリティ対策を行います。内部・外部からのアクセスを問わず、すべてを疑い、検証します。テレワークの増加から社内外問わずサービス・データへの接続が行われる現在のセキュリティ対策に非常に有効的な手段と言えるでしょう。

ゼロトラストについては「ゼロトラストによるセキュリティ対策とはどんなことか?」のコラムを参考にしてください。