IPA10大脅威2022 ランサムウェアや標的型攻撃の被害と対策を解説(5~10位)

前回に引き続き2022年の10大脅威について、具体的にどういった製品を導入して、どういった対策をすればいいのか?という疑問を解消するために解説していきます。

今回は5~10位までの解説です。6位と7位の脅威については、前年からランクアップ・新たにランクインしたもので、今後より一層対策をする必要が出てきています。

1~3位についてはこちら、4位についてはこちらを参考にしてください。

IPA 2022年10大脅威

| 順位 | 内容 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 3位 | サプライチェーンの弱点を悪用した攻撃 | 4位 |

| 4位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 3位 |

| 5位 | 内部不正による情報漏えい | 6位 |

| 6位 | 脆弱性対策情報の公開に伴う悪用増加 | 10位 |

| 7位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | NEW |

| 8位 | ビジネスメール詐欺による金銭被害 | 5位 |

| 9位 | 予期せぬIT基盤の障害に伴う業務停止 | 7位 |

| 10位 | 不注意による情報漏えい等の被害 | 9位 |

目次

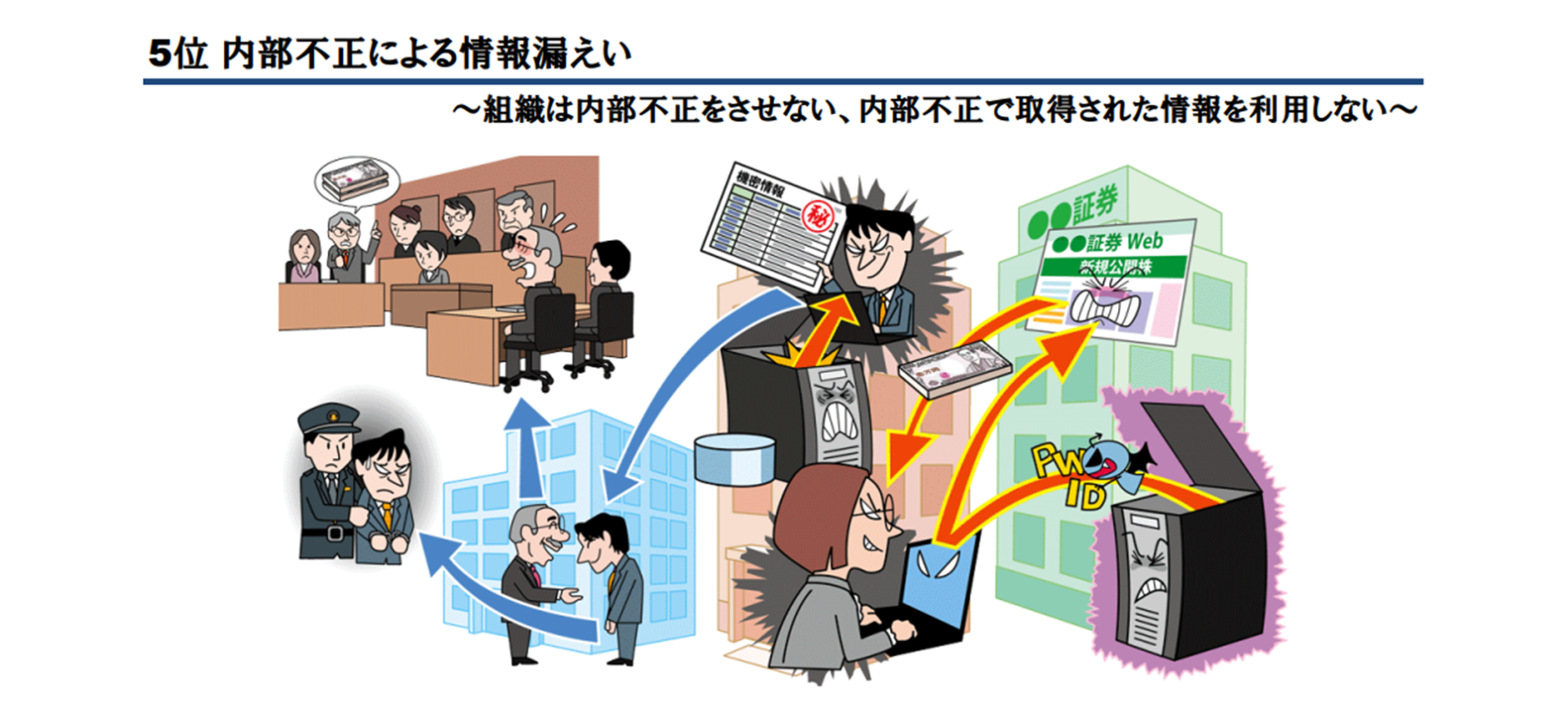

5位 内部不正による情報漏えい

IPA「情報セキュリティ10大脅威 2022」より引用

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

組織の従業員や元従業員、組織の関係者による不正行為で機密情報が漏洩する脅威です。

組織の社会的信用の喪失や、損害賠償による経済的損失が発生します。

感染経路・手口

- 離職前に使用していたアカウントの不正利用

アカウント管理、運用が行われておらず、離職後にも会社のクラウドサービス等にアクセス可能な状態になっていると、機密情報を搾取されます。 - 外部記憶装置やメールによる情報の持ち出し

USBメモリ等の利用制限がなく、不正にデータを持ち出すことが可能な状態にあると、機密情報が流出する原因になる

対策

- IDaaS製品の導入

シングルサインオンや多要素認証、プロビジョニング機能を有しており、組織のID管理や認証・認可を行うことができるサービスです。利用するクラウドサービスが増えている昨今、ID管理の煩雑さが増していますが、IDaaS製品のプロビジョニング機能を利用すれば、管理するサービスは1つだけで自動的に各サービスにアカウント情報が同期されます。これにより作業の負担も軽減され、退社したユーザーのアカウントが残り続けるといったセキュリティリスクを減らすこともできます。

10大脅威対策としてMicrosoft Entra ID(旧AzureAD)で実現するスタイルズのID管理サービスはこちら→

- 外部記憶装置の利用制限、MDM製品の導入

GPOやIntune等のMDM製品を導入することにより、USB等の外部記憶装置の利用を制限する設定ができます。

MDM製品は、組織のデバイスをすべて登録することにより、デバイスを一元管理することが可能です。PCだけでなくスマートフォンも登録することもでき、スマートフォンから情報の外部持ち出しを制限するような設定も配信できます。 - データセキュリティ製品(DLP)の導入

DLP(Data Loss Prevention)製品とは、データに着目したセキュリティ製品であり、機密情報・特定した情報のみを監視します。あらかじめ設定したポリシーに基づき、正規ユーザーからの操作であっても、機密情報を外部へ持ち出そうとするとアラートを出すことや、自動的にその操作をキャンセルすることができます。

【IT対策以外】

- コンプライアンス教育

6位 脆弱性対策情報の公開に伴う悪用増加

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

脆弱性対策のために公開された情報を悪用し、攻撃を仕掛けられる脅威です。

近年、脆弱性情報の公開後、攻撃が本格化するまでの時間が短くなっています。また、多く利用されている製品の脆弱性情報が公開された場合は被害の範囲が大きくなります。

感染経路・手口

- 対策する前の脆弱性をついた攻撃

脆弱性情報が公開され、その対策が完了する前に攻撃を仕掛け、マルウェア感染や機密情報の搾取をされてしまう。

また、インターネット上に脆弱性をついた攻撃を仕掛けるツールが公開され、それを悪用する攻撃者も現れています。

対策

- 脆弱性対策運用

社内で利用している機器やアプリケーションは迅速に脆弱性対応をする必要があります。脆弱性情報が公開されてすぐに、その脆弱性を悪用して攻撃を受けるというケースもあります。JVN(Japan Vulnerability Notes)等の脆弱性対策情報のポータルサイトを定期的に確認し、対策をすることを推奨します。

クラウド製品においては、CSPM(Cloud Security Posture Management)といった製品があり、セキュリティの脆弱な部分を検出することができます。 - EDR製品の導入

EDRとはEndpoint Detection and Response略称であり、侵入されることを前提に考えられたセキュリティソフトです。従来のセキュリティソフトは侵入を未然に防ぐというものですが、EDRはマルウェア等に侵入されてしまった後に、その不審な動作を検知し、ブロックをします。昨今注目されているゼロトラストに関連するソリューションであり、巧妙化するサイバー攻撃に対して有効に働きます。 - OS機能の制限

Intune等のMDM製品の導入により、必要のないOS機能を制限しておくことで脆弱性等をついた攻撃面を減少させることができます。

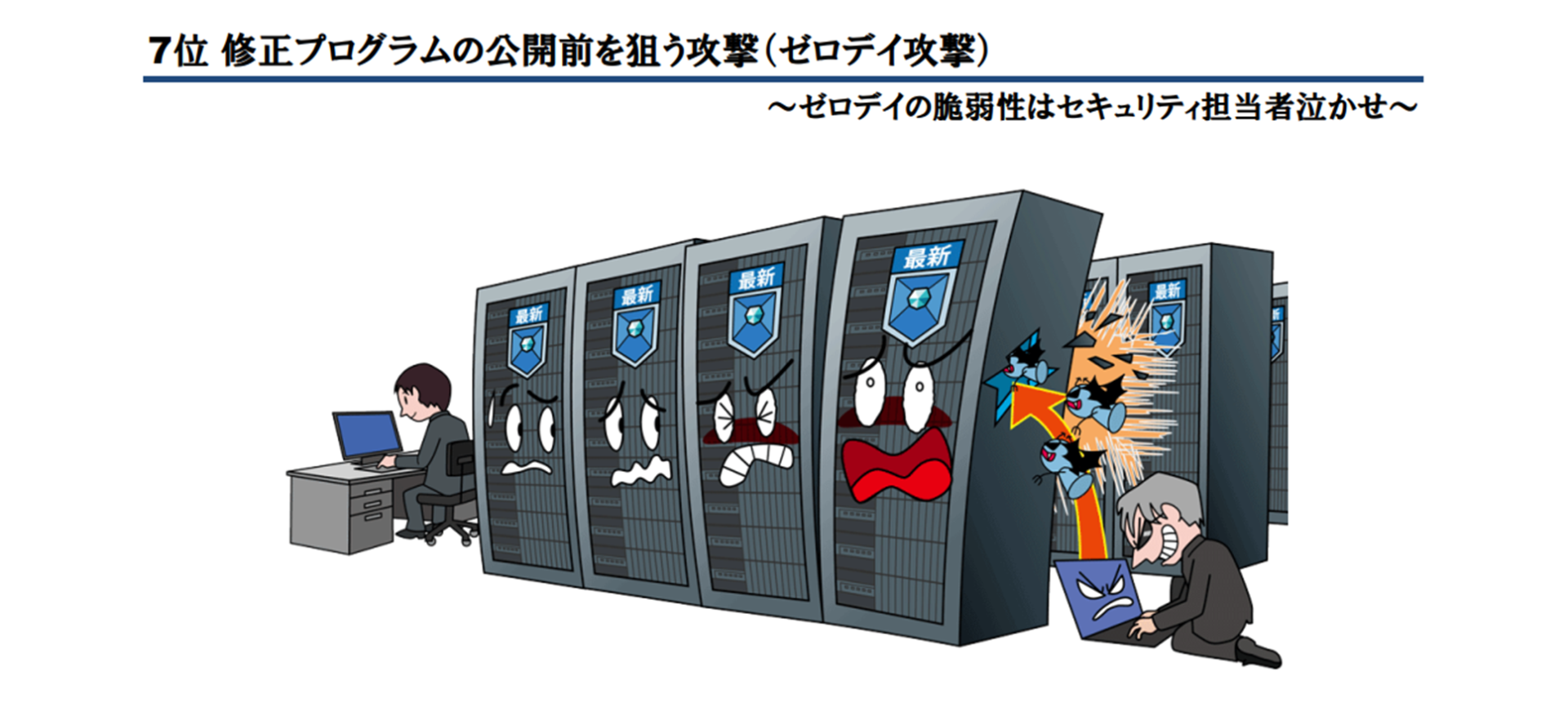

7位 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

OSやソフトウェア等のセキュリティホールが発見されてから、その情報やパッチが出る前に攻撃を仕掛ける脅威です。パッチ等の対策公開(1日目)よりも前の攻撃(0日)なのでゼロデイ攻撃と呼ばれています。

感染経路・手口

6位の脆弱性対策情報の公開に伴う脅威とほぼ同様の手口に当たりますが、こちらは情報公開前、対策パッチやEPP(セキュリティソフト)のウィルスパターン定義ファイル更新前に攻撃を仕掛けるという、さらに素早く対策が難しい脅威です。

OSに存在するセキュリティホールをついての侵入は検知しにくく、被害が拡大しやすい傾向にあります。

対策

- EDR製品の導入

EDRとはEndpoint Detection and Responseの略称であり、侵入されることを前提に考えられたセキュリティソフトです。従来のセキュリティソフトは侵入を未然に防ぐというものですが、EDRはマルウェア等に侵入されてしまった後に、その不審な動作を検知し、ブロックをします。昨今注目されているゼロトラストに関連するソリューションであり、巧妙化するサイバー攻撃に対して有効に働きます。ゼロトラストについてはこちら(https://new.stylez.co.jp/zerotrust_columns/what_is_zero_trust/)のコラムを参考にしてください。 - OS機能の制限

5位の内部不正にもあるIntune等のMDM製品の導入により、必要のないOS機能を制限しておくことにより、脆弱性等をついた攻撃面を減少させることができます。

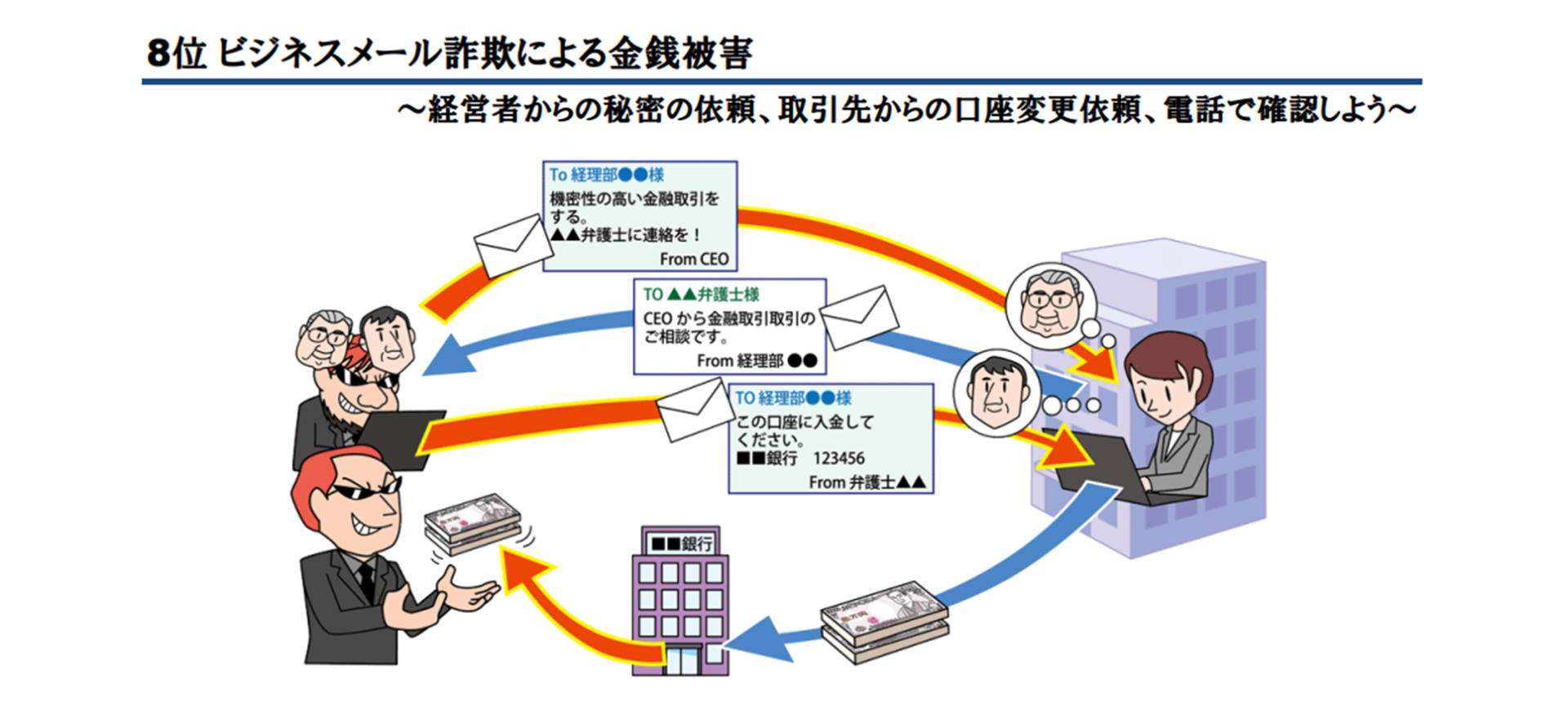

8位 ビジネスメール詐欺による金銭被害

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

取引先や経営者になりすましたビジネスメールを送り、企業の金銭を取り扱う担当者を騙し、攻撃者の口座へ金銭を振り込ませる脅威です。

感染経路・手口

- 取引先企業・経営者へのなりすまし

攻撃者が取引先企業や経営者になりすまし、請求に関わるやり取りをし、口座を差し替えた偽の請求書を送りつけて振り込ませる手口 - メールアカウントの乗っ取り

メールのやり取りの内容から取引実績を調べ、組織の金銭を取り扱う担当へ偽の請求書を送り、攻撃者の口座へ振り込ませる手口

対策

- 個人の判断で取引が行われないルールや仕組みの構築

- メール以外の電話等の手段による事実確認の実施

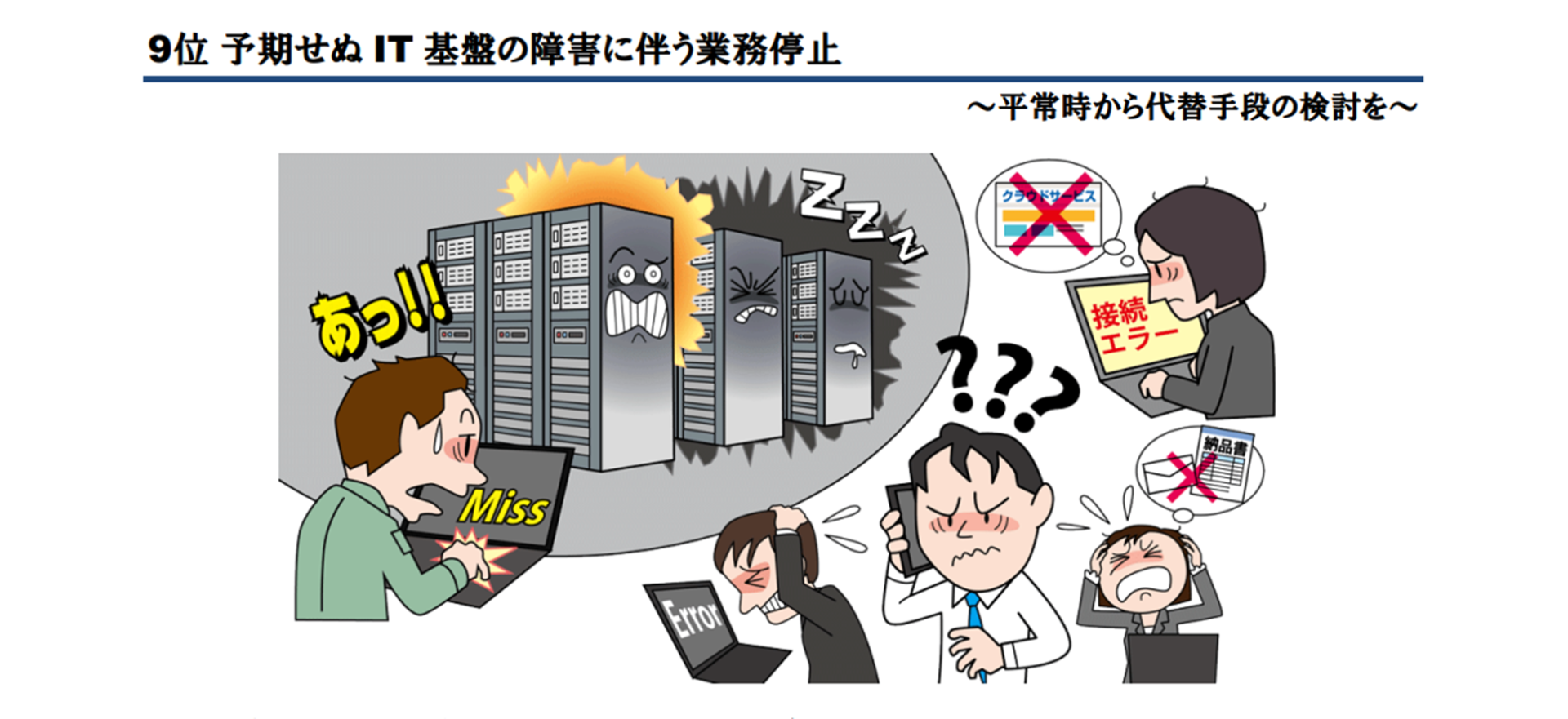

9位 予期せぬIT基盤の障害に伴う業務停止

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

自然災害や作業事故、電源等の障害により利用しているデータセンターやクラウドサービスが停止し、業務に大きな影響を与える可能性のある脅威です。

脅威の原因

- 地震や台風による自然災害

- サーバー等機器に対するメンテナンスや設定変更時の人為的ミス

- 電源や空調設備の制御システム障害

対策

- BCP(事業継続計画)の策定

障害発生時の事業継続を確実にするための計画策定・実施をする。 - BCM(事業継続マネジメント)の実施

BCPを活用し、企業内にその計画を浸透させて活用していくマネジメント全般を実施する。 - 信頼できるクラウドサービスの選定

SLA(Service Level Agreement)の高い、サービスのダウンタイムが少ないとされるクラウドサービスを選定する

10位 不注意による情報漏えい等の被害

IPA「情報セキュリティ10大脅威 2022」より引用

https://www.ipa.go.jp/security/vuln/10threats2022.html

概要と被害

機密情報や個人情報を取り扱う従業員の不注意やセキュリティ意識の低さから情報の漏洩が発生する脅威です。

情報漏洩することで、社会的信用の失墜や漏洩した情報の悪用による二次被害が発生します。

脅威の原因

- 従業員のセキュリティ意識の低さ

機密情報や機密情報の入っているデバイスを不用意に外部に持ち出し、それを紛失する場合や、メールの宛先を誤り情報が漏洩する等があります。

組織内の機密情報の取り扱いや規定がしっかりと定まっていない組織で多く発生する傾向にあります。

対策

- DLP製品の導入

DLPとはData Loss Preventionの略称で、データ自体を監視するセキュリティツールです。データの持ち出しやコピーを検知することができるので、情報漏洩を防ぐことができます。 - クラウドストレージの利用

機密情報や個人情報をデバイスのローカル環境に保存せず、クラウドストレージに保管することにより、デバイスの紛失による漏洩を防ぐことが可能です。

クラウドストレージにはMicrosoft Entra ID(旧AzureAD)等のIdPを活用し、多要素認証を要求することにより、第三者からのアクセスを防ぐことが可能です。

また、メールでファイルを送信したい場合は、クラウドストレージのダウンロードリンクを生成し、それをメール本文に張り付けることでファイルを共有することが可能です。万が一誤った送信先に送ってしまった場合、ダウンロードリンクの無効化をすることで漏洩を防ぐことが可能です。 - MDM製品の導入

Intune等のMDM製品を導入することで、デバイスを紛失してしまった場合にリモートで初期化をすることが可能になります。

総評

3回のコラムに渡ってIPA(情報処理推進機構)の発表している情報セキュリティ10大脅威を解説してきました。これまで対策として多く出てきたのはEDR製品によるエンドポイントセキュリティとMicrosoft Entra ID等のIDaaSの導入です。

EDRはゼロトラストで注目されている重要なソリューションですが、立ち位置的には最後の砦のようなものです。EDRだけ導入すれば安心というものではありません。

IDaaSはID管理や認証の仕組みはセキュリティの根幹であり、機密情報を格納するクラウドサービスのセキュリティ向上にも繋がります。

10大脅威対策としてMicrosoft Entra IDで実現するスタイルズのID管理サービスはこちら→

他にもIntune等のMDM製品やSDP等のネットワーク製品、データそのものを守るセキュリティ製品のDLP等、様々な対策を紹介しましたが、これらもゼロトラストに関連する製品です。

ゼロトラストは複数の製品を組み合わせて実現するセキュリティ体系であり、様々な脅威に晒されている昨今、非常に注目を集めています。

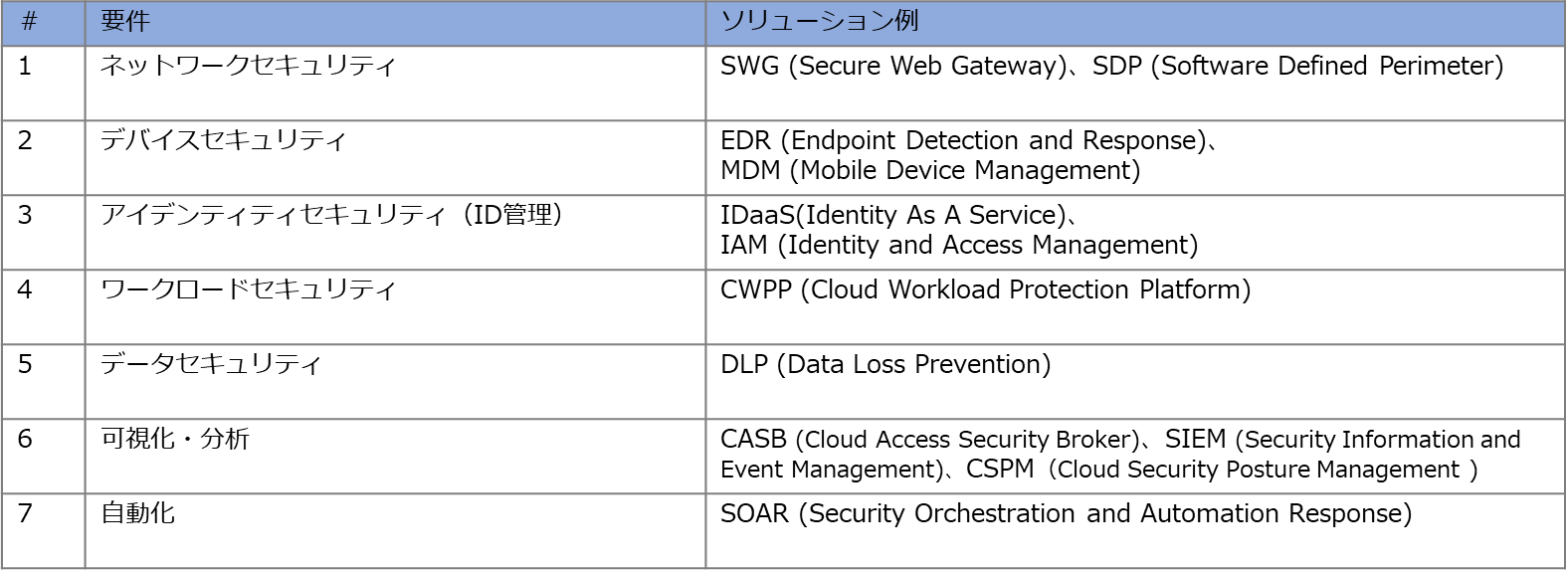

ゼロトラストソリューションの対応

下図のように、ゼロトラストには7つの要件が存在し、それぞれに対応したソリューションが存在します。

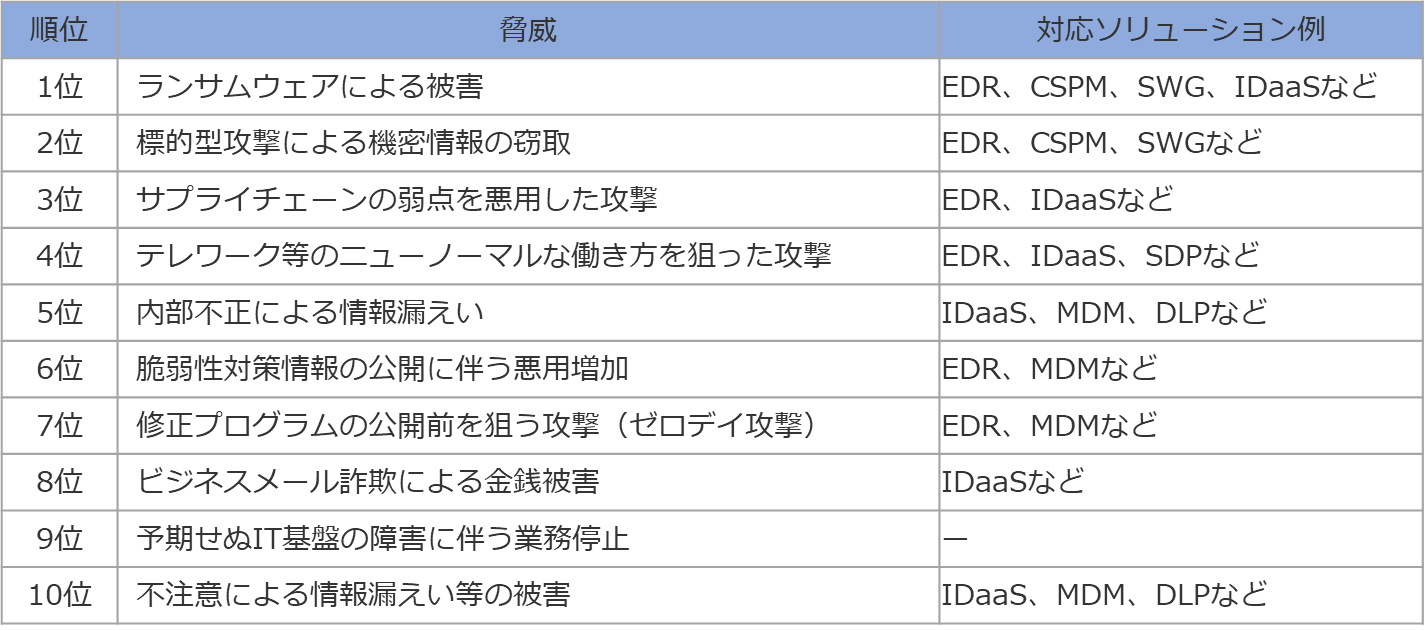

ゼロトラストソリューションと10大脅威の対応例

ゼロトラストソリューションと10大脅威の対応例

ゼロトラストとは?

ゼロトラストはトラスト(信頼)=ゼロ(無い)という名の通り「全てを信頼しない」という考え方から、セキュリティ対策を行います。内部・外部からのアクセスを問わず、すべてを疑い、検証します。テレワークの増加から社内外問わずサービス・データへの接続が行われる現在のセキュリティ対策に非常に有効的な手段と言えるでしょう。

ゼロトラストについてはゼロトラストによるセキュリティ対策とはどんなことか?のコラムを参考にしてください。